Vulnerablity Assessment: come scoprire i punti deboli della tua sicurezza IT

Vulnerability Assessment, detto anche processo di valutazione delle vulnerabilità, è un’attività strategica per qualsiasi azienda (piccola, media, grande o grandissima) che permette di presidiare risk management e cybersecurity. Il Vulnerability Assessment fornisce a un'organizzazione le conoscenze, la consapevolezza e l’orizzonte dei rischi, aiutando a perimetrare le minacce e a decidere come pianificare gli interventi in base alle caratteristiche della propria impresa, aiutandole a migliorare i livelli di sicurezza ma anche a organizzare per tempo le risorse disponibili e ad evitare incidenti disastrosi.

Vulnerability Assessment: a cosa serve

Saper comprendere e reagire a tutto ciò che può minacciare la continuità operativa aziendale presuppone una grande capacità di analisi e competenze diversificate rispetto a dati, sistemi informatici, applicazioni, infrastrutture di rete e dispositivi fissi e mobili utilizzati da utenti, collaboratori, partner e clienti. Fare Vulnerability Assessment, più nel dettaglio permette di identificare, classificare e assegnare delle priorità a tutte le vulnerabilità intercettate, riconoscendo l’entità delle minacce e i margini di rischio che un’azienda è disposta ad assumersi. Il che significa che quest’attività è importante anche per le PMI. Le vulnerabilità della sicurezza, infatti, possono consentire agli hacker di accedere a sistemi e applicazioni IT. Ecco perché essenziale identificare e correggere i punti deboli prima che possano essere sfruttati.

Sei una PMI e vuoi incrementare i tuoi livelli di sicurezza? Chiedi ai nostri esperti!

Importanza delle valutazioni di vulnerabilità

Grazie al Vulnerability Assessment un’azienda acquisisce massima trasparenza informativa su tutto ciò che può costituire una falla al perimetro aziendale. Grazie a questo processo di valutazione un’azienda può convalidare l’efficacia delle proprie misure di sicurezza e decidere cosa perfezionare e cosa no. A supporto del processo vengono generalmente utilizzati strumenti di test automatizzati, come, ad esempio, gli scanner di sicurezza della rete, che aiutano gli esperti della sicurezza a stilare un rapporto di valutazione della vulnerabilità. Gli strumenti di valutazione della vulnerabilità non possono ancora sostituire un controllo di sicurezza manuale da parte di un team di esperti di sicurezza qualificati. Sebbene molti strumenti di valutazione facciano del proprio meglio per trovare vulnerabilità comuni in tutti i servizi esposti, vulnerabilità relativamente semplici spesso non vengono rilevate ed è per questo che è fondamentale avere risorse interne preparate o partner esterni competenti.

Vulnerability Assessment: tipologie e approcci

Le valutazioni delle vulnerabilità rilevano diversi tipi di vulnerabilità a livello di sistema o a livello di rete. Ciò significa che il processo di valutazione include l'utilizzo di una varietà di strumenti, scanner e metodologie per identificare vulnerabilità, minacce e rischi. Tra le diverse tipologie di scansione finalizzate a definire un Vulnerability Assessment corretto e funzionale ci sono:

- Le scansioni basate sulla rete e utilizzate per identificare possibili attacchi alla sicurezza della rete. Questo tipo di scansione può anche rilevare i sistemi vulnerabili su reti cablate o wireless.

- Le scansioni basate su host e utilizzate per individuare e identificare le vulnerabilità in server, workstation o altri host di rete. Questo tipo di scansione di solito esamina porte e servizi che possono essere visibili anche alle scansioni basate sulla rete. Tuttavia, offre una maggiore visibilità delle impostazioni di configurazione e della cronologia delle patch dei sistemi sottoposti a scansione, anche dei sistemi legacy.

- Le scansioni della rete wireless delle reti Wi-Fi di un'organizzazione solitamente si concentrano sui punti di attacco nell'infrastruttura della rete wireless. Oltre a identificare i punti di accesso non autorizzati, una scansione della rete wireless può anche verificare che la rete di un'azienda sia configurata in modo sicuro.

- Le scansioni delle applicazioni testano i siti Web per rilevare vulnerabilità software note e configurazioni errate nelle applicazioni di rete o Web.

- Le scansioni del database possono identificare i punti deboli in un database per prevenire attacchi dannosi come, ad esempio, gli attacchi di SQL injection.

I tool automatici a supporto del Vulnerability Assessment

Una valutazione della vulnerabilità in genere esegue la scansione di server, workstation e dispositivi wireless, così come delle applicazioni. Anche il software, infatti, può essere analizzato e valutato e questo vale soprattutto nell’ambito delle applicazioni web. Per eseguire una scansione, i team forniscono allo scanner un elenco di indirizzi IP e nomi di dominio. Il test può durare pochi minuti o richiedere alcune ore. Una volta completata la scansione, il personale preposto riceve un rapporto che fornisce una panoramica di alto livello dei punti deboli e delle vulnerabilità rilevati. Viene utilizzato un sistema di classificazione per classificare il livello di vulnerabilità rilevate. Ad esempio, alcune vulnerabilità potrebbero essere trascurabili e non giustificare sforzi correttivi, mentre altre potrebbero essere gravi e richiedere un'attenzione immediata. È bene anche considerare che la scansione di vulnerabilità è passiva, identificando lacune e debolezze esistenti, note o meno senza approfondire né a livello IT né a livello di infrastruttura di rete. Analisi più approfondite richiedono opportuni test di penetrazione. Una valutazione della vulnerabilità più estesa e rilevante include un componente di test che aiuta a identificare le vulnerabilità anche nell’ambito del personale, delle procedure o dei processi di un'organizzazione. Queste vulnerabilità potrebbero normalmente non essere rilevabili con scansioni di rete o di sistema.

Che differenza c’è tra scansione delle vulnerabilità e l’assessment

Mentre una scansione delle vulnerabilità è un singolo controllo point-in-time, il Vulnerabilty assessment è un processo continuo e dinamico che aiuta i team preposti a gestire e correggere i punti deboli scoperti durante una scansione. Tenendo conto dell’evoluzione serrata delle tecniche di attacco del cybercrime, la scansione delle vulnerabilità dovrebbe essere condotta almeno una volta ogni tre mesi. Questo, nel follow-up, consentirà anche di velocizzare la gestione delle vulnerabilità, offrendo alle squadre di sicurezza il tempo utile a rimediare alle eventuali nuove criticità emerse durante la scansione. La gestione e la correzione di una particolare vulnerabilità, infatti, possono richiedere settimane o mesi, a seconda della gravità. Ragionare come se non potesse succedere nulla è una illusione di un management che pensa di vivere nel fantabosco della sicurezza.

Cosa significa gestione delle vulnerabilità per le PMI

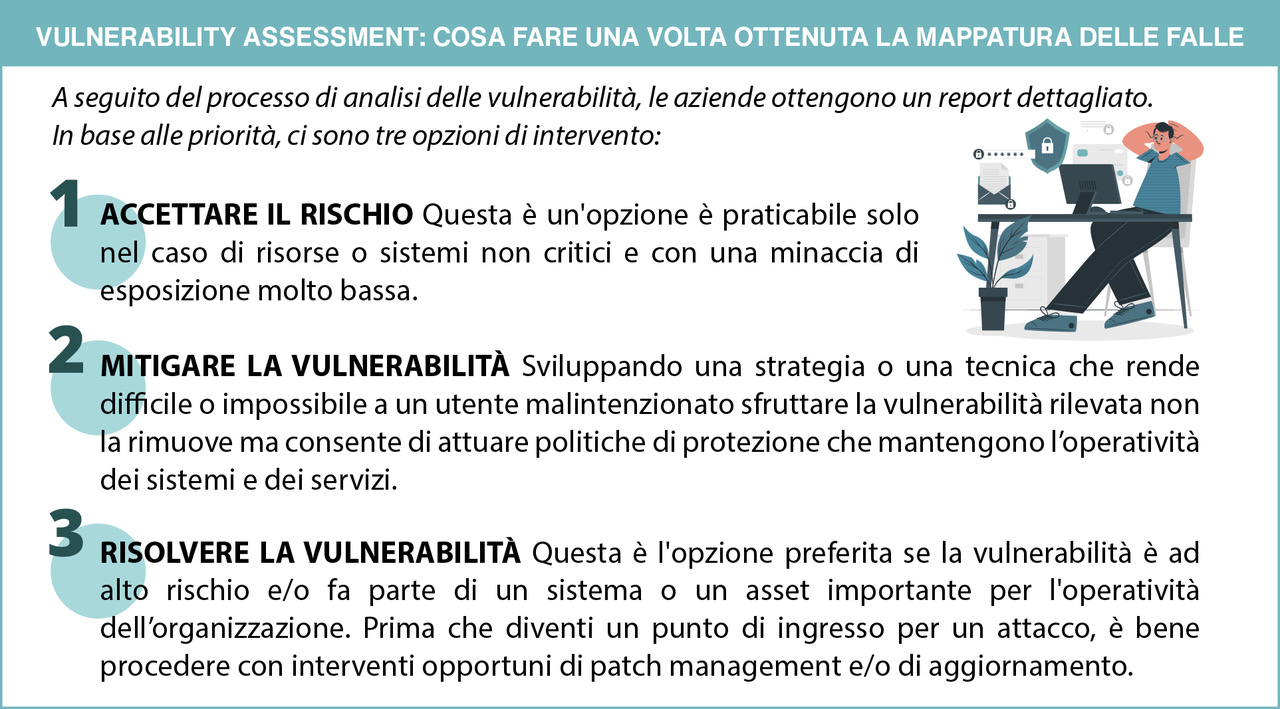

Che si tratti di un guasto a una macchina del data center o di un ransomware che cripta una serie di dati cruciali per l’azienda, un evento disastroso interrompe il normale funzionamento di un servizio IT, iI Vulnerability Assessment, deve essere inteso come un processo continuo di scansione, di definizione delle priorità, di correzione e di rivalutazione. L'esecuzione della scansione delle vulnerabilità si conclude con una ricezione del report che classifica la gravità delle vulnerabilità scoperte durante la scansione (bassa, media o alta). Utilizzando le vulnerabilità classificate, è fondamentale agire immediatamente su quelle con classifiche alte o critiche, intervenendo, a ruota, su quelle con una valutazione media. Al termine delle correzioni, è importante eseguire un'altra scansione: la maggior parte dei fornitori offre più scansioni a una tariffa annuale fissa, quindi potrebbe non costare nulla eseguire due scansioni a trimestre. Il tutto con estremo pragmatismo: una vulnerabilità zero, infatti, è irrealistica. L’importante è avere una visione chiara del perimetro di rischio e mitigare la comparsa o la ricomparsa dei buchi, rimediando alle lacune.

Quali sono le sfide del Vulnerability Assessment

La scansione delle vulnerabilità richiede un'attenta supervisione. Se il database di uno scanner non è aggiornato, ad esempio, il tool potrebbe non riuscire a rilevare nuove vulnerabilità che devono ancora essere identificate. Anche la gestione delle risorse è un'altra sfida. La risoluzione dei problemi segnalati dagli scanner dipende dalle risorse disponibili per mitigare le anomalie. La scansione continua nel tempo è importante, ma può comportare un peggioramento delle prestazioni della rete, poiché le reti elaborano un flusso continuo di problemi (di cui molti falsi positivi), generando il cosiddetto rumore di fondo. A causa del notevole impatto sulle prestazioni della rete legacy e degli strumenti di scansione basati su agenti, è spesso necessario eseguire la scansione solo di una parte dell'ambiente alla volta, il che rallenta il processo di valutazione. Rallentando o segmentando i sistemi, i team di sicurezza possono evitare interruzioni della connessione e arresti anomali del sistema. Tuttavia, questo approccio inibisce l'obiettivo di verificare la presenza di vulnerabilità su tutti gli host rilevanti in modo tempestivo e quindi risolverle.

Scopri come predisporre una valutazione delle vulnerabilità a prova di futuro

A tal fine, i vantaggi della scansione continua devono essere bilanciati con gli effetti che ha sulle prestazioni della rete. Le scansioni manuali o a vista singola, infatti, richiedono più tempo e risorse ma sono meno intensive ma, esaminando l'infrastruttura solo in un determinato momento, rischiano di non intercettare anomalie nuove o molto complesse. Ecco perché l’approccio migliore è quello di affidarsi a un partner preparato che, oltre a liberare tempo e risorse aziendali, assicura alle PMI l’efficacia e l’efficienza del Vulnerability Assessment nel tempo, elevando la sicurezza e la qualità della produttività aziendale.

- Log in to post comments