Penetration test: che cos’è e perché farlo (indipendentemente da che azienda hai)

Penetration test: che cos’è e perché se ne parla sempre più spesso? Perché è un sistema fondamentale per rilevare i difetti della sicurezza informatica della propria organizzazione. E questo vale soprattutto nel caso di una PMI che, per le sue caratteristiche e dimensioni, difficilmente ha in casa le competenze necessarie a valutare qual è la sua postura di sicurezza. La sfida? Identificare i rischi, le minacce e tutte le vulnerabilità dei sistemi informativi che gli attori malintenzionati possono sfruttare per rubare informazioni, criptare sistemi in cambio di un riscatto, bloccare la continuità operativa, spiare le attività, costruire backdoor per usare le connessioni di un’azienda per aggredirne un’altra.

Vuoi fare un penetration test? Contatta i nostri specialisti

Penetration test: che cos’è e a che cosa serve

Il penetration test, chiamato anche pen test o hacking etico, è una tecnica di sicurezza informatica utilizzata dalle organizzazioni per identificare, mettere alla prova ed evidenziare le vulnerabilità rispetto alla loro postura di sicurezza. Questi test di penetrazione sono spesso eseguiti dai cosiddetti hacker etici. Si tratta di professionisti (interni o di terze parti) che conoscono e sanno imitare le strategie e le azioni del cybercrime. Sono questi specialisti che sanno come valutare l'hackerabilità dei sistemi informatici, di una rete o di una o più applicazioni. Le organizzazioni possono anche utilizzare il penetration test come soluzione per verificare la propria aderenza alle normative di conformità.

Come attivare un penetration test

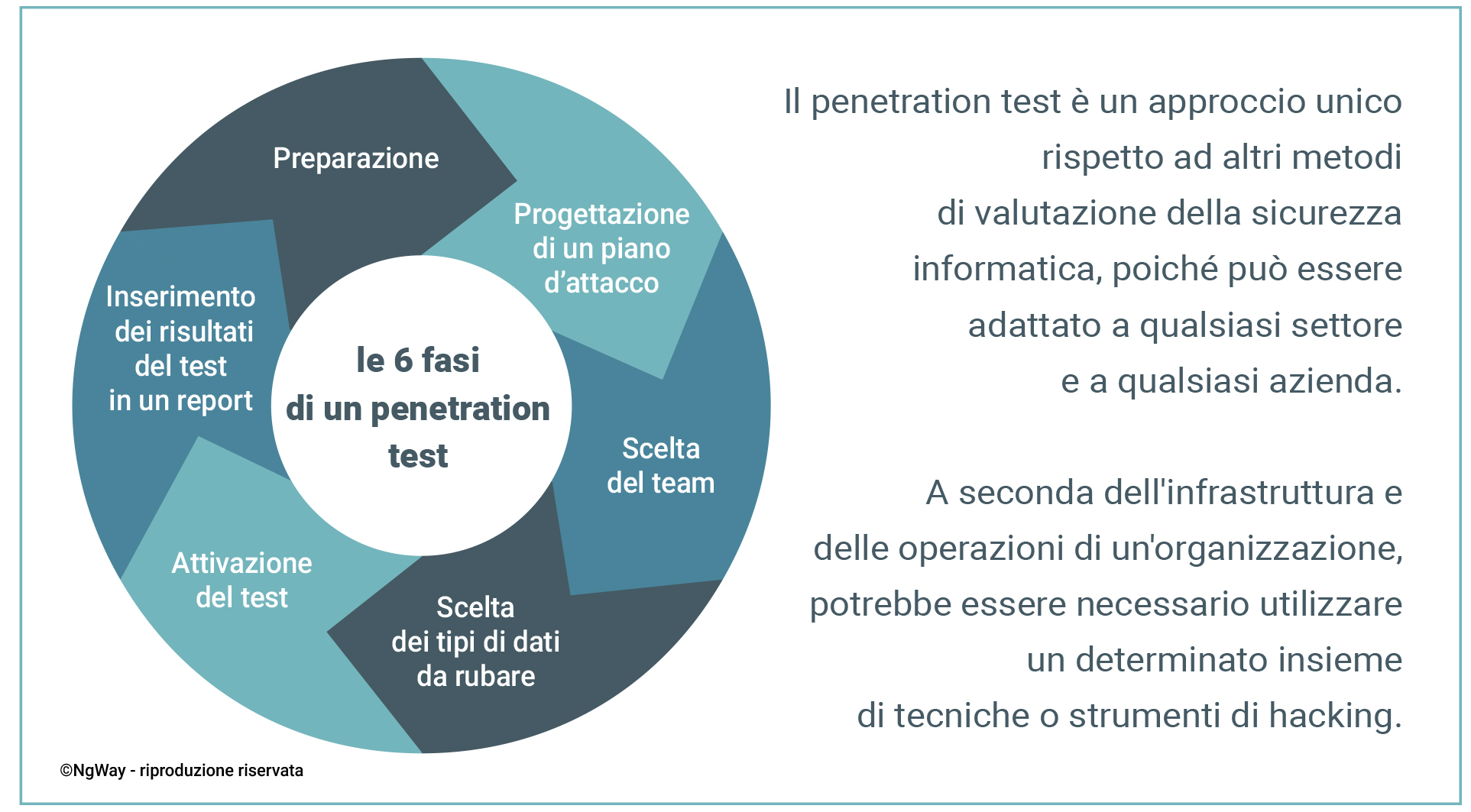

Il penetration test è unico rispetto ad altri metodi di valutazione della sicurezza informatica, in quanto può essere adattato a qualsiasi settore o organizzazione. Tecniche e relative metodologie possono variare anche in base all’azienda ma anche la profilo del personale IT e ai relativi standard aziendali. Sempre e in ogni caso attivare un penetration test aiuta le organizzazioni ad aggiornare in modo proattivo i propri protocolli di sicurezza. Ecco più in dettaglio la spiegazione delle sei fasi di un penetration test:

- Preparazione. A seconda delle esigenze dell'organizzazione, questo passaggio può essere una procedura semplice o elaborata. Se l'organizzazione non ha deciso quali vulnerabilità vuole valutare, una notevole quantità di tempo e risorse dovrebbe essere dedicata alla ricerca di possibili punti di accesso ai sistemi. Processi approfonditi come questo sono solitamente necessari solo per PMI che non hanno già condotto un audit completo dei propri sistemi. Una volta che è stata condotta una valutazione della vulnerabilità, questo passaggio diventa molto più semplice.

- Progettare un piano di attacco. Per progettare un attacco informatico, o un elenco di attacchi informatici se non si hanno le competenze interne è ben rivolgersi a un partner specializzato, definendo quale livello di accesso al sistema ha il penetration test.

- Selezionare una squadra. Il successo di un penetration test dipende dalla qualità dei tester. Questo passaggio viene spesso utilizzato per nominare gli hacker etici più adatti per eseguire il test. Decisioni come queste possono essere prese in base alle specialità dei dipendenti. Se un'azienda ha intenzione di testare la propria sicurezza cloud, un esperto di cloud potrebbe essere la persona migliore per valutare correttamente la propria sicurezza informatica. Le aziende spesso assumono anche consulenti esperti ed esperti di sicurezza informatica certificati per eseguire i penetration test.

- Determinare il tipo di dati rubati. Cosa sta rubando la squadra di hacker etici? Il tipo di dati scelto in questa fase può avere un profondo impatto sugli strumenti, le strategie e le tecniche utilizzate per impostare la postura della cybersecurity aziendale.

- Attivazione del test. Questa è una delle parti più complicate e sfumate del processo di test, poiché ci sono molti programmi software automatizzati e tecniche che i tester possono utilizzare: ad esempio Kali Linux, Nmap, Metasploit e Wireshark.

- Sistematizzare i risultati in un report. La segnalazione è la fase più importante del processo. In seguito, i risultati del test devono essere riportati in un documento dettagliato in modo che l'organizzazione possa condividere e tenere traccia dei risultati.

Perché rivolgersi agli hacker etici

Gli hacker etici sono esperti di tecnologia dell'informazione (IT) che utilizzano metodi di hacking per aiutare le aziende a identificare possibili punti di ingresso nella loro infrastruttura. Utilizzando diverse metodologie, strumenti e approcci, questi professionisti simulano un attacco ai sistemi informativi aziendali per testare i punti di forza e di debolezza in essere. La penetrazione, in questo caso, si riferisce al grado in cui un ipotetico attore di minacce, o hacker, può penetrare nelle misure e nei protocolli di sicurezza informatica di un'organizzazione. L'organizzazione può quindi gestire tali exploit in modo sicuro, controllato e ben documentato.

Esistono tre strategie principali di test della penna, ognuna delle quali offre ai tester della penna un certo livello di informazioni di cui hanno bisogno per eseguire il loro attacco. Ad esempio, il test white box fornisce al tester tutti i dettagli sul sistema di un'organizzazione o sulla rete di destinazione; il test della scatola nera non fornisce al tester alcuna conoscenza del sistema; e il test di penetrazione della scatola grigia fornisce al tester una conoscenza parziale del sistema.

Penetration test e sicurezza proattiva

Il penetration test è considerato una misura di sicurezza informatica proattiva perché comporta miglioramenti progressivi e coerenti sulla base della reportistica generata dal test. Mitigando o risolvendo le debolezze riscontrate, questo tipo di test differisce dagli approcci non proattivi, che mancano della lungimiranza. Un approccio non proattivo alla sicurezza informatica, ad esempio, porta un'azienda ad aggiornare il proprio firewall dopo che si è verificata una violazione dei dati. L'obiettivo del penetration test è proprio quello di ridurre al minimo il numero di aggiornamenti retroattivi e massimizzare la sicurezza di un'organizzazione.

Penetration test e vulnerabilty assessment: le differenze

Mentre le valutazioni delle vulnerabilità forniscono un elenco prioritario dei punti deboli della sicurezza e di come correggerli, il penetration test viene spesso condotto con un obiettivo particolare. Questi obiettivi in genere rientrano in uno dei seguenti tre obiettivi:

- identificare i sistemi hackerabili

- tentare di hackerare un sistema specifico

- effettuare una violazione dei dati

Ciascun obiettivo si concentra su risultati specifici che i leader IT stanno cercando di gestire e risolvere. Ad esempio, se l'obiettivo di un penetration test è vedere con quanta facilità un hacker potrebbe violare il database dell'azienda, agli hacker etici verrà richiesto di tentare di eseguire una violazione dei dati. I risultati di un penetration test non solo mettono in evidenza la forza dei protocolli di sicurezza informatica utilizzati, ma presentano anche i metodi di hacking disponibili che possono essere utilizzati per penetrare nei sistemi dell'organizzazione.

Penetration test per le PMI? Scopri i vantaggi dei nostri servizi!

Perché il penetration test è importante

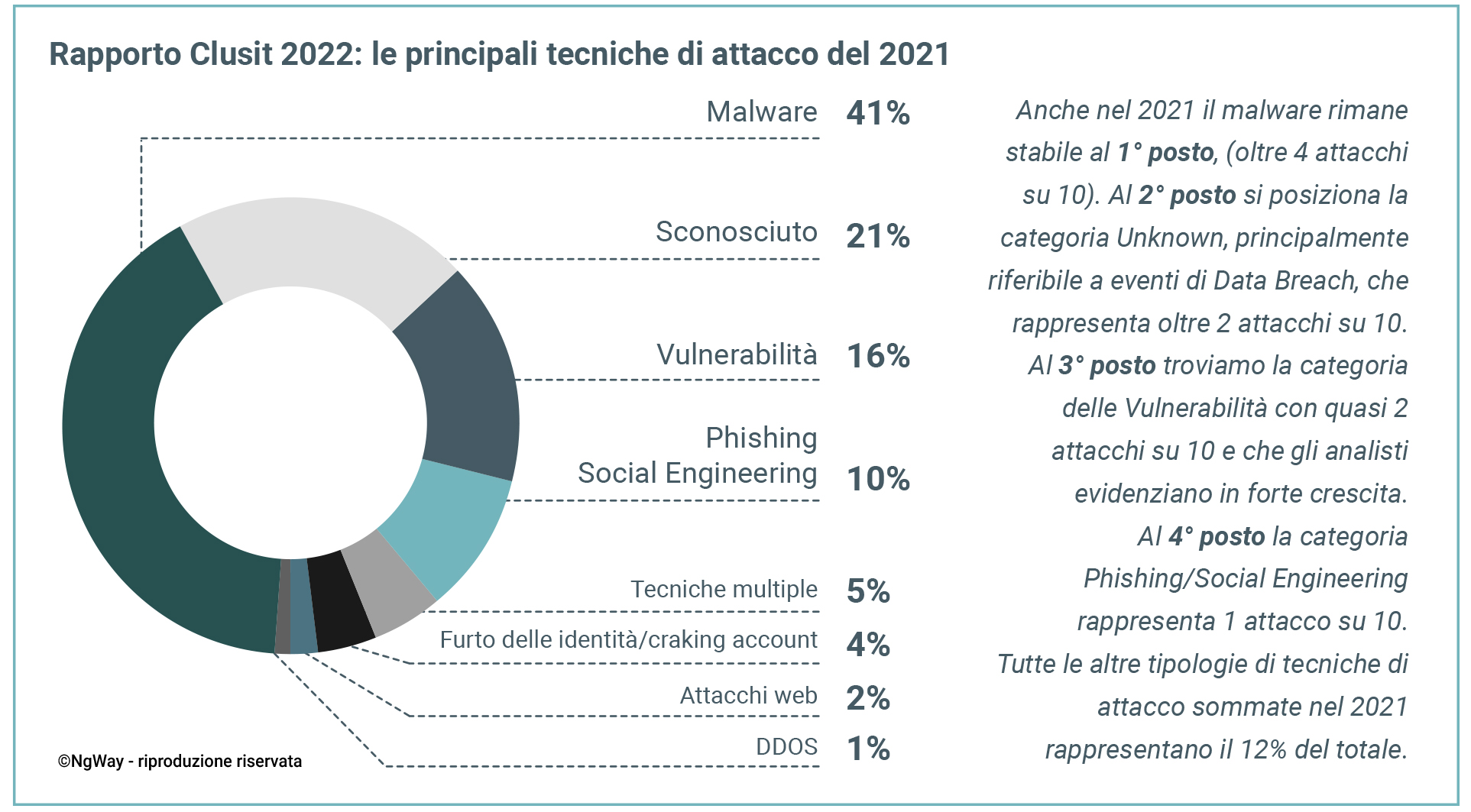

Il tasso di attacchi denial-of-service (DOS), phishing e ransomware sta aumentando notevolmente, mettendo a rischio tutte le aziende che lavorano con il web. Considerando quanto le aziende dipendono dalla tecnologia, i rischi (e le conseguenze) di un attacco informatico non sono potenziali: sono reali. Un attacco ransomware, ad esempio, potrebbe impedire a un'azienda di accedere a dati, dispositivi, reti e server su cui fa affidamento per condurre i propri affari. Utilizzando la prospettiva degli hacker, un penetration test identifica e mitiga i rischi per la sicurezza informatica prima che vengano sfruttati dagli attaccanti. Questo aiuta i leader IT a implementare aggiornamenti di sicurezza informati che riducono al minimo la possibilità di attacchi riusciti.

- Log in to post comments