Incident Management e cybersecurity: gli errori da evitare se sei una PMI

Incident Management o, in italiano, gestione degli incidenti IT, è un capitolo fondamentale del governo aziendale. Indipendentemente dalla dimensione della tua organizzazione, avere un team e un piano preposto all’Incident Management è strategico perché ti consente di riportare un servizio informatico alla normalità il più rapidamente possibile a seguito di un’interruzione. Il che riduce quanto più possibile l’impatto negativo sulla tua impresa.

Incident management: che cos’è e perché devi gestirlo

Un incidente informatico è un evento imprevisto che interrompe il normale funzionamento di un servizio IT, compromettendo o arrivando a interrompere la tua continuità operativa. Le cause possono essere diverse: da un guasto a una macchina a un attacco alla tua cybersecurity. Incident Management significa avere una grande competenza funzionale e operativa nel comprendere quali possono essere i punti di criticità scatenanti un problema di interruzione. È fondamentale avere ampia esperienza di quali possono essere i rischi che, in vario modo, possono compromettere sistemi, procedure e informazioni della tua organizzazione. Solo così avrai le vision necessarie a pianificare una strategia efficace e puntuale di Incident Management. Sopravvalutare la tua cultura della sicurezza è il primo errore che devi evitare.

Incident Management response: se vuoi reagire ti serve un piano

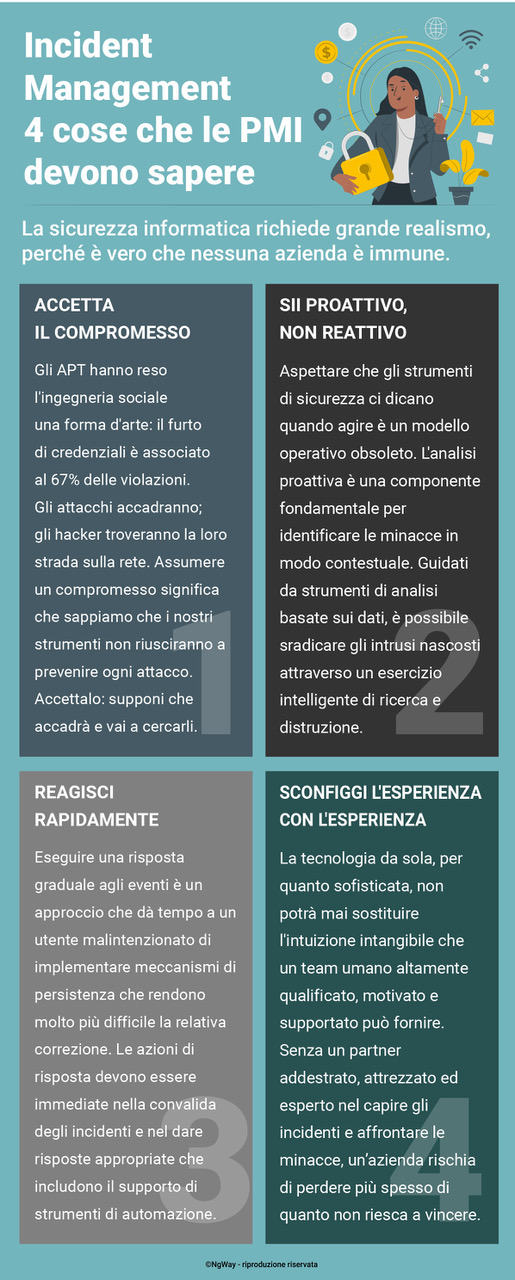

Il panorama odierno delle minacce richiede che le aziende, grandi e piccole, capiscano l’orizzonte di rischio e siano preparate a difendersi da attacchi sempre più sofisticati e persistenti.

L’Incident Management è un processo che consiste:

- Nel rilevare gli eventi di sicurezza che interessano le risorse di rete e le risorse informative

- Nell'adottare misure appropriate per valutare e ripulire ciò che è accaduto

La risposta agli incidenti di sicurezza informatica include una grande capacità reattiva. Dalle più semplici infezioni da malware ai laptop non crittografati che vengono persi o rubati, dalle credenziali di accesso compromesse e all'esposizione del database, le ramificazioni a breve e lungo termine degli incidenti possono avere un impatto duraturo sulla tua azienda. Quando si parla di salute aziendale è vero che prevenire è meglio di curare, ma conoscere la cura è altrettanto fondamentale.

Perché hai bisogno di gestire gli incidenti informatici

Le violazioni della sicurezza hanno conseguenze diverse sulla tua organizzazione:

- perdita di reputazione

- sfiducia dei clienti

- multe normative

- spese legali

- costi di pulizia/ripristino

Quando capita un incidente informatico, queste voci possono arrivare tutte in una volta sola e in modi che anche le aziende più sicure dal punto di vista finanziario possono avere difficoltà a sostenere. Reti, software e utenti finali, infatti, possono raggiungere solo un certo livello di resilienza. Sviste ed errori capiteranno sempre. Ciò che conta è ciò che hai fatto, in anticipo, per ridurre al minimo l'impatto di un incidente di sicurezza sulla tua organizzazione. Non puoi impedire agli hacker di esistere, ma puoi essere proattivo nelle modalità di prevenzione e di risposta. Ad esempio iniziando a fare un penetration test.

Vuoi verificare quanto sei vulnerabile? Contatta subito i nostri specialisti!

Presidiare hardware, software, reti e informazioni

L’Incident Management ti aiuta a preparare la tua organizzazione a guasti hardware, software e di sicurezza imprevisti, riducendo la durata e la gravità dell'interruzione causata da questi eventi. Per definire un processo adeguato è possibile seguire un framework ITSM (IT Service Management) consolidato (come, ad esempio la libreria dell'infrastruttura IT (ITIL) o COBIT), oppure basarsi su una combinazione di linee guida e best practice capitalizzate nel tempo.

Processo di gestione degli incidenti informatici

Spesso basata su soluzioni temporanee per garantire che i servizi siano attivi e funzionanti mentre il personale indaga sull'incidente, le pratiche di Incident Management più strategiche:

- identificano la causa principale di un evento e a risolverla

- tendono a sviluppare e implementare una soluzione reattiva permanente

I flussi di lavoro e i processi specifici nella gestione degli incidenti IT differiscono a seconda del modo in cui ciascuna organizzazione IT opera e del problema che sta affrontando. La maggior parte dei flussi di lavoro di gestione degli incidenti IT, infatti, inizia con gli utenti e il personale IT che affrontano preventivamente potenziali incidenti, come un rallentamento della rete. Il personale IT contiene l'incidente per prevenire potenziali problemi in altre aree della distribuzione IT. Quindi, trovano una soluzione alternativa temporanea o implementano una correzione e il ripristino del sistema e rilasciano nuovamente il sistema nell'ambiente di produzione. Il personale IT procede poi a esaminare e registrare l'incidente per riferimenti futuri. La documentazione prodotta consente al personale IT di trovare tendenze di incidenti mai viste prima e ricorrenti e affrontarle. Se è in atto una soluzione temporanea, una volta mitigata l'interruzione per gli utenti finali, il personale può sviluppare una soluzione a lungo termine per il problema. L'attenzione ai processi di gestione degli incidenti IT e alle best practices consolidate ridurrà al minimo la durata di un incidente.

Tipologie di incidenti

Gli incidenti IT da gestire sono generalmente classificati in base alle priorità di intervento:

- Gli incidenti a bassa priorità non interrompono gli utenti finali, che in genere possono completare il lavoro nonostante il problema.

- Gli incidenti a media priorità sono problemi che interessano gli utenti finali, ma l'interruzione è lieve o breve.

- Gli incidenti ad alta priorità sono problemi che interesseranno grandi quantità di utenti finali e impediscono il corretto funzionamento di un sistema.

Inoltre, gli incidenti sono classificati anche per area di intervento: hardware, software o sicurezza, sebbene un problema di prestazioni possa spesso derivare da una combinazione di queste aree.

- Gli incidenti software in genere includono problemi di disponibilità del servizio o bug dell'applicazione.

- Gli incidenti hardware in genere includono risorse inattive o limitate, problemi di rete o altre interruzioni del sistema.

- Gli incidenti di sicurezza comprendono minacce tentate, attive o persistenti (come gli APT) volte a compromettere o violare i dati. Ad esempio, l'accesso non autorizzato a documenti di identificazione personale è un problema di sicurezza.

Attenzione a non confondere le cause di un incidente

Un aspetto importante della comprensione della risposta agli incidenti consiste nel definire gli elementi necessari nel programma di sicurezza per distinguere tra minacce e vulnerabilità:

- Minaccia: un'indicazione o uno stimolo, come un hacker criminale o un dipendente disonesto, che sta cercando di sfruttare una vulnerabilità per guadagni illeciti.

- Vulnerabilità: una debolezza in un sistema informatico, un processo aziendale o persone che possono essere sfruttate.

Le minacce sfruttano le vulnerabilità che, a loro volta, creano rischi per la tua azienda. Le potenziali conseguenze includono l'accesso non autorizzato alle informazioni sensibili, il furto di identità, la messa offline dei sistemi e le violazioni legali e di conformità. È importante che tu riesca a ponderare bene a quale categoria appartenga un incidente per capire quanto è importante investire nelle contromisure necessarie a gestirlo:

- Violazione: un incidente in cui vengono esposte informazioni sensibili, come la proprietà intellettuale o i record dei clienti.

- Hacking: l'atto di uno o più hacker criminali o di un utente non autorizzato che fa qualcosa come portare i tuoi sistemi offline, piantare o diffondere malware o rubare risorse informative.

- Incidente: un attacco che ha successo nel prosciugare le risorse di elaborazione, ottenere l'accesso non autorizzato o altrimenti mettere a rischio le risorse informative e le relative risorse di rete.

- Evento di rete (o di sicurezza): un termine che consulenti e legali usano spesso per riferirsi a potenziali problemi di sicurezza che non sono stati ancora confermati o i cui dettagli non sono pronti per essere rilasciati a parti esterne o al pubblico.

Uno degli errori che fanno le aziende è pensare che gli attacchi non sempre portano a incidenti e che gli incidenti non sempre portano a violazioni. Questo porta a minimizzare i rischi e ad abbassare i livelli di guardia. Il vecchio mantra che spiega come le aziende si dividono in due categorie: chi sa di aver subito un attacco e chi invece non lo sa ancora è tanto drammatico quanto vero.

Incident Management e livelli di supporto

La gestione degli incidenti IT è normalmente suddivisa in tre livelli di supporto, generalmente raggruppati nell'help o nel service desk. Per la categorizzazione e l'assegnazione delle priorità agli incidenti, la maggior parte delle organizzazioni utilizza un sistema di supporto come, ad esempio, un sistema di ticketing. Il personale IT risponde a ogni incidente in base al suo livello di priorità.

- Il supporto di primo livello in genere fornisce supporto o assistenza di livello base, come la reimpostazione della password o la risoluzione dei problemi del computer. A questo livello è prevista l'identificazione, la registrazione, l'assegnazione delle priorità e la categorizzazione degli incidenti la cui risoluzione passa a chi si occupa del livello 2.

- Il supporto di secondo livello passa attraverso un processo simile ma più sofisticato, associato a problemi più complessi che richiedono maggiore formazione, competenze nonché modalità di accesso alla sicurezza avanzate.

- Il supporto di terzo livello presidia gli incidenti gravi, ovvero quelli che interrompono l'attività di un'azienda, contrassegnati come ad alta priorità e richiedono una risposta immediata. Un esempio del genere potrebbe essere un problema con una rete che richiede la risoluzione di un esperto o di un team qualificato. La squadra di supporto di livello tre include una serie di professionisti diversificati a livello tecnico e legale dal capo architetto agli ingegneri che lavorano al funzionamento e alla manutenzione quotidiana del prodotto o del servizio fino ad arrivare ai superconsulenti che in base alla valutazione dei rischio ti permettono di stabilire la linea di intervento più efficace ed economica, rispetto ai costi di un non intervento.

Strumenti per l’Incident Management

Esiste una combinazione di strumenti con cui puoi risolvere gli incidenti IT, inclusi strumenti di monitoraggio per raccogliere dati sulle operazioni, sistemi di analisi delle cause alla radice, piattaforme di gestione e automazione degli incidenti e altri prodotti di supporto. Il problema è il tempo e le skills che ti servono a gestire i dati e le scelte di intervento. Quando gli strumenti di monitoraggio ti segnalano un incidente, gli strumenti analisi delle cause ti aiutano a ordinare i dati operativi, come i registri, che sono stati raccolti dalla gestione dei sistemi, dal monitoraggio delle prestazioni delle applicazioni e dagli strumenti di monitoraggio dell'infrastruttura.

Se non ha un personale tecnico esperto in sicurezza e dedicato a gestire gli strumenti e a stabilire le misure di intervento appropriate non puoi istituire una strategia di Incident Management funzionale ed efficace.

Se l’IT non è il tuo core business, meglio affidarsi a un partner

Nel mondo odierno, incentrato sulla tecnologia, sta diventando sempre più difficile trovare personale IT e di sicurezza in grado di risolvere veramente i problemi, soprattutto quando si è sotto la pressione di un evento di sicurezza. La piccola impresa media, la società di fascia media o la grande impresa hanno innumerevoli vulnerabilità che devono ancora essere riconosciute. Per quanto riguarda la risposta agli incidenti nel tuo programma di sicurezza nel suo complesso, avere un partner di riferimento ti consentirà di definire il tuo perimetro di rischio, identificare i problemi ma anche tutte le possibili soluzioni. In questo modo avrai sempre la garanzia di avere un supporto di primo, secondo e terzo livello ottimale. Sempre e comunque.

- Log in to post comments