Attacchi Malware: i rischi per le piccole e medie aziende

Attacchi malware? Rispetto ad altre forme di attacco, questa categoria è quella più pervasiva, confermandosi al primo posto degli attacchi informatici con un 41% di attacchi registrati nel 2021 (Fonte: CLUSIT “Rapporto sulla Sicurezza ICT in Italia” - Marzo 2022). Come segnalano gli esperti, le aziende devono sfatare il mito che a essere colpiti sono solo dispositivi Windows, considerati un bersaglio più grande per il malware rispetto ai Mac. Un malware oggi può colpire anche i Mac. La società Malwarebytes ha riferito nel 2020 che per la prima volta in assoluto, il malware sui Mac stava superando il malware sui PC. La popolarità dei dispositivi Apple, infatti, ha attirato maggiore attenzione da parte degli hacker.

Attacchi malware: che cosa sono e quali sono i più diffusi

Quando si parla di attacchi malware si fa riferimento a qualsiasi programma o file intenzionalmente dannoso per un computer, una rete o un server. I tipi di malware sono diversi: i più noti sono virus informatici, worm, cavalli di Troia, ransomware e spyware ma anche rootkit e adware. Il codice malevolo non solo può rubare, crittografare ed eliminare dati sensibili ospitati in qualsiasi sistema ma anche alterare le capacità elaborative di uno o più dispositivi (server, pc, smartphone e via dicendo) o spiare le attività degli utenti. Un ransomware, ad esempio, infetta il sistema di un utente e ne crittografa i dati. I criminali informatici richiedono quindi il pagamento di un riscatto dalla vittima in cambio della decifrazione dei dati del sistema. Solo nel primo trimestre 2022 i ricercatori hanno rilevato un incremento del 24% degli attacchi ransomware rispetto allo stesso periodo del 2021, con una diminuzione della durata dell’attacco (10 giorni invece di 15).

Dati crittografati da un attacco malware: quando costa il riscatto

Nello sferrare i loro attacchi malware i cybercriminali considerano vari fattori, tra cui la posizione finanziaria della vittima, la qualità dei dati sottratti e persino l’esistenza di un’assicurazione contro i cyberattacchi. Il valore del riscatto per recuperare i dati criptati da un ransomware? Tra lo 0,7% e il 5% delle entrate delle aziende colpite. Ma, come avvertono gli esperti, il costo del riscatto è solo una parte dell’investimento da sostenere: la spesa totale da sostenere, infatti, è 7 volte più alto perché include i costi di risposta e ripristino, le spese legali, i costi di monitoring. (Fonte: Check Point Research 2022).

Attacchi Malware: quali sono i rischi per le PMI?

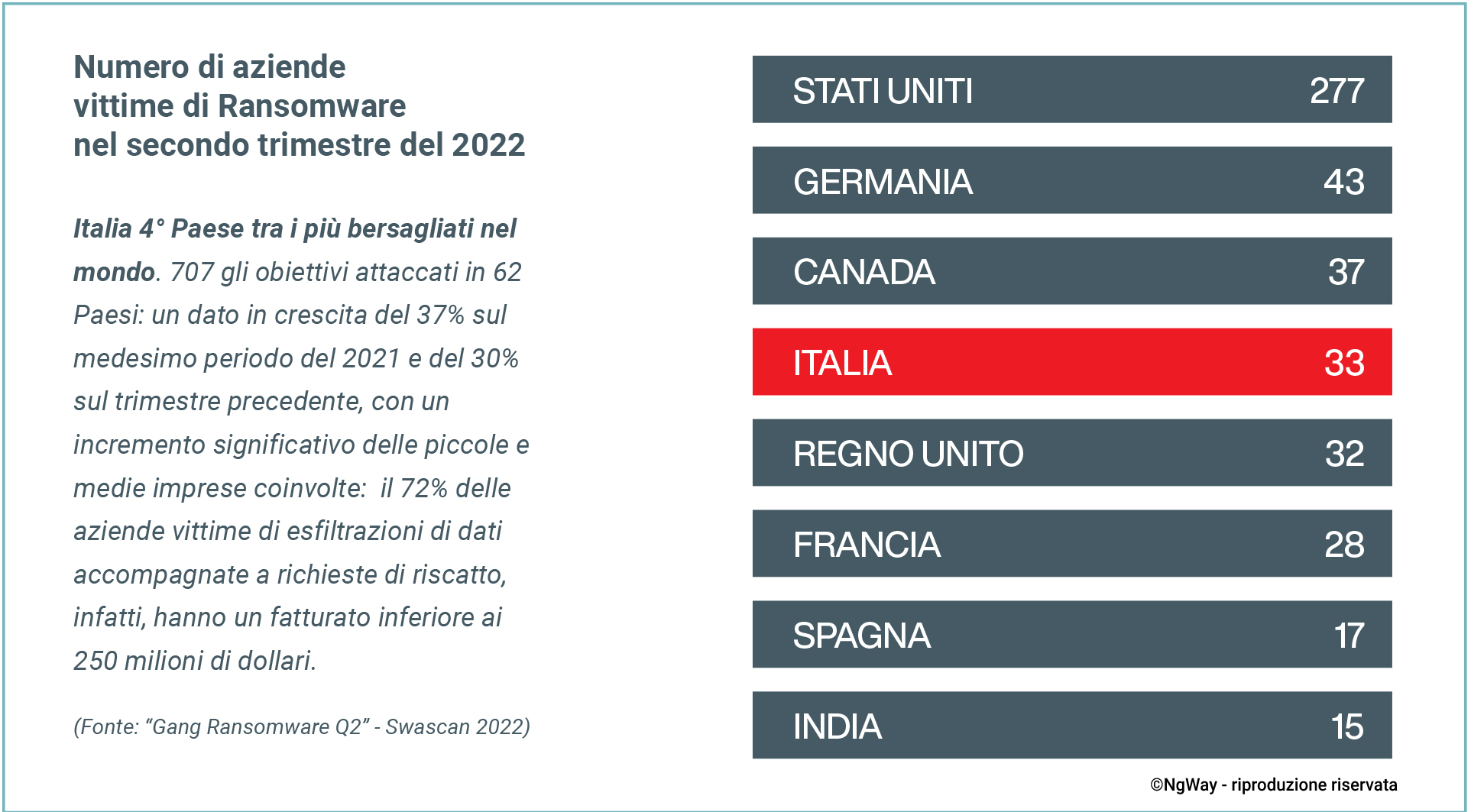

L’errore più grande delle PMI è pensare di essere italiane e, come tali, poco appetibili per il cybercrime internazionale. Le cybergang, infatti, hanno cambiato target: invece di colpire direttamente le grandi aziende, sempre più preparate in termini di cybersecurity, da qualche anno preferiscono attaccare le piccole e medie aziende. Un dato per tutti? Nel secondo trimestre del 2022 le aziende attaccate nel mondo da un ransomware sono state 707 di cui 33 sono aziende italiane.

Il motivo per cui le PMI sono diventate l’obiettivo degli hacker? Che molte di queste lavorano per le grandi aziende. Spesso del tutto prive di soluzioni di cybersecurity, sono le piccole e medie imprese a essere usate come porta d’ingresso secondaria alle supply chain più importanti. Il ransomware infetta il sistema di un utente e ne crittografa i dati. I criminali informatici richiedono quindi il pagamento di un riscatto dalla vittima in cambio della decifrazione dei dati del sistema.

Il movimento laterale delle cybergang parte dalle PMI

In sintesi, rubare le credenziali o sferrare i loro attacchi malware è diventata una strategia delle cybergang come LockBit, Onyx, Conti, Mindware, Black Basta o Revil. Gli attaccanti investono una parte del loro tempo a scoprire con quali aziende lavora l’organizzazione che hanno preso di mira e l’altra metà a muoversi in modo laterale per infiltrarsi in queste piccole aziende, requisire un loro server di posta e iniziare a mandare e-mail contenenti malware indirizzati alle grandi aziende. Il risultato finale di tutti questi attacchi è un assedio a lungo termine, con l’attaccante che imposta i comandi in tutta la rete di una PMI, compromettendo in modo profondo la sicurezza aziendale. Questa tecnica è diventata nota nella cyberletteratura come Island hopping attack.

Cosa succede quando viene sferrato un attacco malware?

Un attacco malware è progettato per danneggiare in qualche modo tali dispositivi, reti e/o i loro utenti. A seconda del tipo di malware e del suo obiettivo, questo danno può presentarsi in modo diverso all'utente o all'endpoint. In alcuni casi, l'effetto del malware è relativamente lieve e benigno, mentre in altri può essere disastroso. Gli autori degli attacchi malware utilizzano una varietà di mezzi fisici e virtuali per diffondere malware che infetta dispositivi e reti. Ad esempio, i programmi dannosi possono essere inviati a un sistema attraverso un'unità USB (chiavetta, hard disk esterno o quant’altro), tramite strumenti di collaborazione diffusi e download drive-by (che scaricano automaticamente programmi dannosi nei sistemi senza che l’utente ne sia consapevole). Di fatto, i ceppi di malware emergenti includono nuove tecniche di evasione e offuscamento progettate non solo per ingannare gli utenti, ma anche gli amministratori della sicurezza e i prodotti antimalware. Alcune di queste tecniche di evasione si basano su tattiche semplici, come l'utilizzo di proxy Web per nascondere il traffico dannoso o gli indirizzi IP di origine.

Mai sottovalutare il phishing

Nel novero degli attacchi malware rientra il phishing: e-mail mascherate da messaggi legittimi contengono collegamenti o allegati dannosi che inviano il file eseguibile del malware a utenti ignari. Gli attacchi malware sofisticati spesso prevedono l'uso di un server di comando e controllo che consente agli attori delle minacce di comunicare con i sistemi infetti, esfiltrare dati sensibili e persino controllare in remoto il dispositivo o il server compromesso. In questo caso è molto importante formare tutti gli utenti per insegnare loro a distinguere le false e-mail.

Tecniche di prevenzione per prevenire un attacco malware

Il monitoraggio continuo di reti, sistemi e applicazioni e l’ABC della sicurezza informatica. Osservare e rilevare anomalie e attività insolite aiuta i responsabili IT e i professionisti della sicurezza a capire se sono in corso attacchi malware. I segnali possono essere diversi: da un'improvvisa perdita di spazio su disco, velocità insolitamente lente, arresti anomali o blocchi ripetuti ma anche un aumento di attività Internet indesiderate e annunci popup. È vero che un software antivirus e antimalware può essere installato su un dispositivo per rilevare e rimuovere malware. Il problema è che esistono malware senza file che risiede solo nella RAM del sistema per evitare di essere scoperto ed esiste il malware polimorfico. Si tratta di programmi malevoli capaci di modificare ripetutamente il codice sottostante per evitare il rilevamento da parte degli strumenti di sicurezza.

Le best practices della cybersecurity

Come accennato, esistono diversi prodotti software progettati per rilevare e prevenire il malware, nonché rimuoverlo dai sistemi infetti. Non essendo automatici, alcuni richiedono agli utenti una periodicità delle scansioni utili al rilevamento. Ma la revisione una tantum non è sufficiente a proteggere l’organizzazione. Gli utenti, infatti, devono aggiornare regolarmente il proprio software antimalware, poiché gli hacker si adattano e sviluppano continuamente nuove tecniche per violare il software di sicurezza. I fornitori di software di sicurezza rispondono rilasciando aggiornamenti che risolvono tali vulnerabilità. Se gli utenti trascurano di aggiornare il loro software, rischiano di perdere una patch che li rende vulnerabili a un exploit prevenibile. Esistono alcune misure proattive che le aziende, soprattutto le PMI, dovrebbero intraprendere per rafforzare la protezione dai malware. Le precauzioni rivolte verso l'esterno includono l’implementazione:

- di malware offline e rilevamento delle minacce per rilevare il software dannoso prima che si diffonda

- delle politiche di sicurezza della lista consentita quando possibile di una forte sicurezza a livello di browser web

- della doppia approvazione per le transazioni business-to-business (B2B)

- della verifica del secondo canale per le transazioni business-to-consumer (B2C)

L’importanza di avvalersi di un partner della sicurezza

Il problema delle PMI è quello di avere le risorse necessarie a conoscere e riconoscere il diversificarsi degli attacchi, presidiare il monitoraggio costante di dispositivi, applicazioni, sistemi e reti, controllando anche tutto il calendario degli aggiornamenti software necessari a mantenere allineata la sicurezza all’evoluzione delle minacce. Le vulnerabilità software irrisolte, infatti, sono il tallone d’Achille delle aziende. Il panorama delle minacce alla cybersecurity è ulteriormente complicato dal diffondersi di attacchi che sfruttano vie di accesso non convenzionali, come le criptovalute e i sistemi finanziari decentralizzati, che sono oggi la nuova priorità dei gruppi di hacker. Le violazioni perpetrate tramite queste nuove vie causano perdite per miliardi di euro, con terabyte di dati esposti. Per questo affidare la gestione della sicurezza a un partner competente e specializzato può rivelarsi una scelta tattica e strategica nel breve, nel medio e nel lungo termine.

- Log in to post comments