APT: tutto quello che devi sapere se sei una PMI sugli Advanced Persistent Threat

APT: tutto quello che devi sapere se sei una PMI sugli Advanced Persistent Threat

APT è l’acronimo di Advanced Persistent Threat. Se ancora non ti dice niente e ritieni che la cosa non ti riguardi ti sbagli di grosso. L’APT, infatti, è una delle forme più sofisticate con cui il cybercrime intacca la sicurezza informatica. In che modo? Gli hacker identificano una rete informatica e, senza fretta, progettano un attacco multicanale e multilivello. Attraverso una tecnica particolare, infatti, sono in grado di scatenare minacce persistenti avanzate in maniera invisibile. Il che significa che, se sei una piccola o una media impresa e pensi che i tuoi dati sensibili siano al sicuro dietro un software anti-malware, è meglio se corri ai ripari in fretta rispetto alle tue dinamiche di protezione e difesa.

Come e perché anche le PMI sono obiettivi degli APT

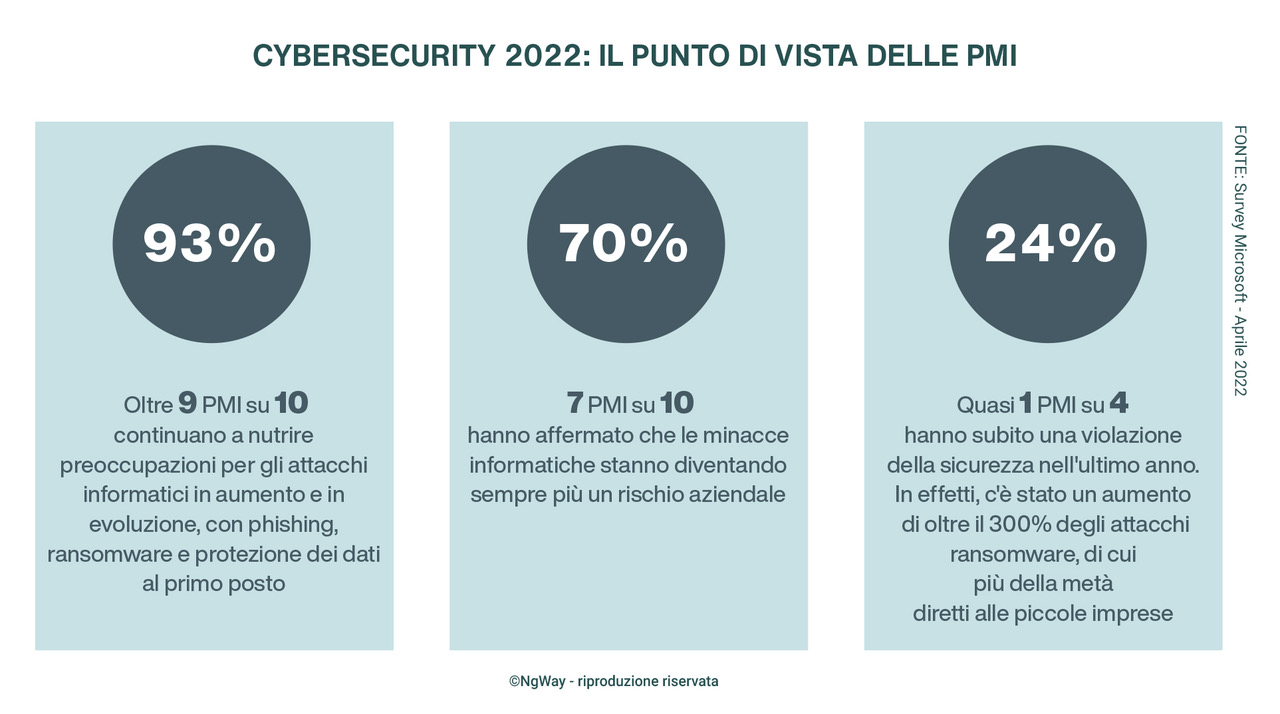

Lo sai anche tu che dovresti fare di più per prevenire gli attacchi informatici contro la tua piccola impresa. Avvallare come motivazione che non c'è mai abbastanza tempo per farlo o che ti costa troppo non regge. Le minacce persistenti avanzate violano furtivamente le tue difese e si insediano nella tua rete per programmare attacchi a lungo raggio che minano i tuoi sistemi ma anche i sistemi delle aziende esterne con cui lavori. Le statistiche mostrano che, senza le dovute precauzioni, un attacco potrebbe metterti fuori mercato: le analisi confermano che il 60% delle piccole imprese subirà un qualche tipo di minaccia informatica e il 60% di tali attività chiuderà entro sei mesi dalla violazione. Con l'aumento del numero e della complessità degli attacchi informatici, tu, come tutte le altre PMI, incluse le startup, siete chiamate a dare priorità alle misure di sicurezza il prima possibile.

APT: come funziona e perché è così pericoloso

Un attacco APT ha due caratteristiche essenziali:

- dura a lungo: da pochi mesi a qualche anno (l'attacco APT più lungo rilevato finora è durato circa cinque anni)

- è difficile da identificare: anche i sistemi più moderni faticano a individuarlo

La strategia di azione si sviluppa su più orizzonti di intervento. Identificata una rete aziendale, l’hacker inizia a sondare le vulnerabilità delle infrastrutture. Una volta trovati gli accessi, si insidia nei sistemi di un’organizzazione e comincia con il violare identità e privilegi di accesso per viralizzare attacchi di ogni tipo: furti di dati, blocchi di servizio, danni permanenti ai sistemi. Operando a livello di rete, gli attaccanti colpiscono qualsiasi cosa: server, dispositivi fissi e mobili, applicazioni e patrimoni informativi on premise o in cloud.

Vuoi proteggerti dagli APT? Contatta i nostri esperti!

Chi c’è dietro agli Advanced Persistent Threat

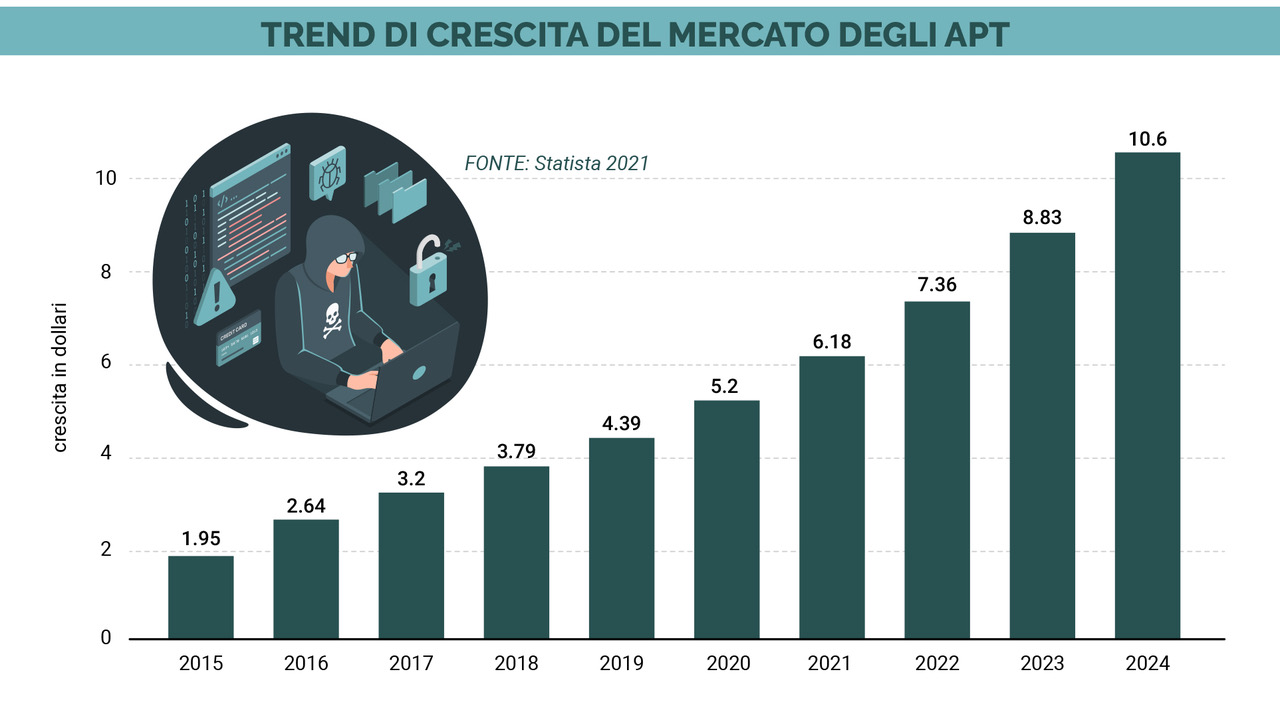

Una volta dietro agli APT c’erano stati-nazione o cartelli criminali. Oggi il mercato nero del cybercrime rende disponibili strumenti e programmi, anche estremamente complessi, a costi risibili che possono essere acquistati da qualsiasi tipo di utente malintenzionato.

L’hacker può utilizzare anche strumenti di ricognizione progettati per raccogliere informazioni come le credenziali dell'utente. Per farla breve, con l'aumento della combinazione di strumenti utilizzati e la sofisticatezza delle tecniche di elusione, gli attacchi APT stanno diventando sempre più difficili da intercettare e stanno crescendo.

APT invisibili, invasivi e insistenti

Questi attacchi persistenti sono pericolosi perché non solo sono difficili da rilevare e bloccare. La loro nefasta infiltrazione si scatena molto tempo dopo la violazione della rete aziendale e, nonostante la natura di alto livello della minaccia, molti attacchi iniziano semplicemente con e-mail fraudolente. I malware, infatti sono uno dei numerosi strumenti che l’utente malintenzionato utilizza per accedere al sistema informatico di un’impresa, grande o piccola che sia. L'attaccante si stabilisce nella rete, a volte trascorrendo settimane o mesi a monitorare le comunicazioni, raccogliere i dati dei clienti e diffondere malware nell'organizzazione, spesso influenzando le prestazioni della rete e degli endpoint.

Differenze tra malware e malware APT

Il malware tipico ha lo scopo di colpire rapidamente e creare più scompiglio possibile prima di essere rilevato. Al contrario, un malware APT spesso è creato su misura, cerca di infiltrarsi di nascosto in una rete e rubare quanti più dati possibile per un periodo di tempo più lungo. L'hacking APT può entrare in un sistema attraverso malware come Trojan o phishing: gli aggressori possono coprire le proprie tracce mentre si spostano nel sistema e, senza essere rilevati, piantare software dannoso.

In sintesi, è molto importante che tu capisca come gli APT utilizzano un'ampia gamma di malware, dai toolkit personalizzati al malware di base. I ransomware, ad esempio, possono arrivare a interrompere la tua continuità operativa bloccandoti i file e disabilitando i tuoi server. L’attaccante può utilizzare anche meccanismi di consegna che imitano i file legittimi che distribuiscono altri malware senza essere rilevati.

Se sei piccolo non significa che per gli hacker non sei attrattivo

Gli attori APT spesso prendono di mira settori o catene di approvvigionamento specifici, alla ricerca di un obiettivo più ampio come un produttore di primo livello, un appaltatore della difesa o un'agenzia governativa.

Il che significa che se sei un piccolo fornitore di un’azienda più grande e interessante, l’hacker sarà molto interessato a te in quanto sicuramente meno preparato di una grande azienda dal punto di vista della sicurezza informatica. Non a caso, ultimamente gli APT sempre più spesso prendono di mira le piccole imprese, sia per frodarle sia per usarle come porta d’ingresso verso le reti delle aziende che sono i loro obiettivi finali.

Istruire gli utenti non basta a proteggere tutti gli endpoint

Invece di colpire, danneggiare e andarsene il più rapidamente possibile, con gli APT gli aggressori espandono quanto più possibile le minacce alla tua rete. Questo per loro è diventato molto più facile di quanto non fosse in passato. Con l’incremento del lo smart working e dell’home working è quasi impossibile mantenere tutti i paradigmi di sicurezza necessari. Non è una novità che sempre più lavoratori remoti accedono alla rete con poca o nessuna sicurezza degli endpoint che utilizzano, a partire dai loro laptop domestici. Ma attenzione, perché non è sempre colpa degli utenti. Gli attori delle minacce in genere cercano fotocopiatrici multifunzione o telefoni VoIP per entrare nei sistemi di rete aziendali. Questi tipi di dispositivi, infatti, sono gestiti da un fornitore di terze parti e raramente vengono monitorati. Tuttavia, entrambi dispongono di sistemi operativi completi che consentono agli aggressori di svolgere quasi tutte le funzioni fornite da un server o una workstation completamente monitorati. Una volta trovato un sistema senza patch o documentazione con credenziali archiviate è incredibilmente facile per gli hacker ottenere l'accesso a qualsiasi sistema di rete. Non a caso, rispetto al passato, la selezione degli obiettivi per gli attacchi APT è diventata molto meno specifica o intenzionale.

7 punti di attenzione delle fasi di un attacco APT

Di seguito ecco tutte le fasi in cui si declina un APT.

#1 RICOGNIZIONE E SELEZIONE DEL BERSAGLIO

Una volta che un obiettivo è stato determinato, gli hacker raccolgono quanti più dati possibili prima dell'attacco, essenzialmente per capire l'andirivieni di coloro che accedono alla tua rete. Come lo fanno? Utilizzando fonti pubbliche e cybermetodologie, ottengono indirizzi e-mail o i riferimenti di instant messaging, per identificare le persone che saranno bersaglio dei loro attacchi. Spesso raccolgono credenziali violate o dati del fornitore che possono utilizzare in seguito per ottenere l'accesso alla rete tramite canali attendibili.

#2 INTRUSIONE NELLA RETE

Dopo aver scelto il bersaglio e aver pianificato/costruito lo strumento di attacco, gli aggressori accedono alla rete attraverso il suo punto più debole o attraverso l’identificazione di un utente che, nel suo accesso alla rete, non ha adottato tutte le misure di sicurezza necessarie per proteggere i suoi dispositivi mobile come smartphone, tablet o notebook. Una volta che il tuo sistema è stato infettato, l’APT segnala al server dell'attaccante ulteriori istruzioni, fornendo all'attore delle minacce il controllo completo della tua rete. Ciò accade perché pochissime reti bloccano il traffico in uscita. Un metodo comune per gli hacker è utilizzare la messaggistica diretta di Twitter per inviare il segnale e comunicare con il server, ma se non è possibile stabilire tale connessione, troveranno un altro metodo.

#3 FURTO DI IDENTITÀ

Gli hacker ottengono la maggior parte delle informazioni di cui hanno bisogno intercettando e clonando delle credenziali utente valide. Utilizzando queste credenziali, infatti,

gli attaccanti riescono ad accedere a una media di 40 sistemi aziendali diversi, compromettendo in vario modo la sicurezza aziendale

#4 INSTALLAZIONE DEL MALWARE

Per poter amministrare il sistema e svolgere attività come l’installazione di backdoor, il furto di password, la ricezione di e-mail e l’ascolto di processi in esecuzione, gli attaccanti installano sulla rete che hanno preso di mira varie utility malevole.

#5 CREAZIONE DI UNA BACKDOOR

Gli attaccanti lavorano per estrarre dalla rete le credenziali di amministratore del dominio, aumentandosi tutti i livelli di privilegio degli accessi. Questo gli consentirà di muoversi in modo trasversale all’interno della rete e di installare backdoor e malware, utilizzando metodi diversi: process injection, modifiche al registro a livello di sistema o servizi schedulati.

#6 ESFILTRAZIONE DEI DATI

Una volta creata un’infrastruttura malevola di comando e controllo gli hacker iniziano a intercettare le mail, gli allegati e i file dai server. Di solito veicolano i dati rubati verso server intermedi: li cifrano, li comprimono e quindi li indirizzano verso la destinazione finale. Questo può essere ottenuto in diversi modi, inclusi protocolli di trasferimento file (FTP), e-mail o query ICMP e DNS, che sono semplicemente richieste dal computer dell'attaccante che richiedono informazioni dal server. Spesso gli aggressori spostano i dati molto lentamente in modo da poter evitare il rilevamento e rimanere nel sistema più a lungo.

#7 PERSISTENZA

Anche se alcuni degli attacchi vengono scoperti o inattivati i cybercriminali cercano in ogni modo di mantenere la loro presenza nelle reti che hanno preso di mira. Parti dal presupposto che l'attaccante ha scoperto e ha avuto accesso alla maggior parte delle tue risorse (questo in genere gli richiede meno di 24 ore). La durata della persistenza degli aggressori dipende dal numero di punti di attacco di cui hanno bisogno, inclusi i punti di ingresso esterni, che utilizzano nel caso in cui uno degli altri punti venga rilevato e bloccato. Il che rende l’APT così pericoloso e difficile da contrastare.

L’importanza del vulnerability assessment

Lo strumento principale per prevenire gli attacchi ATP è il Vulnerability Assessment. Il test di vulnerabilità, infatti, è uno strumento fondamentale per comprendere lo stato di salute del tuo sistema informatico. Grazie a modalità di mappatura e analisi delle informazioni rilevate il risultato della valutazione consente un rapido check up che offre una fotografia dell'intero sistema informatico, segnalando i punti deboli che possono diventare il tallone d’Achille della tua sicurezza aziendale. Poiché le vulnerabilità note sono considerate il primo punto di ingresso dell'hacker ATP, trovarle e porvi rimedio è un buon primo passo per difendersi da questi attacchi. Ecco perché l’assessment dovrebbe normalmente essere eseguita almeno una volta all'anno.

Vuoi verificare le vulnerabilità del tuo sistema di rete? Contattaci!

- Log in to post comments