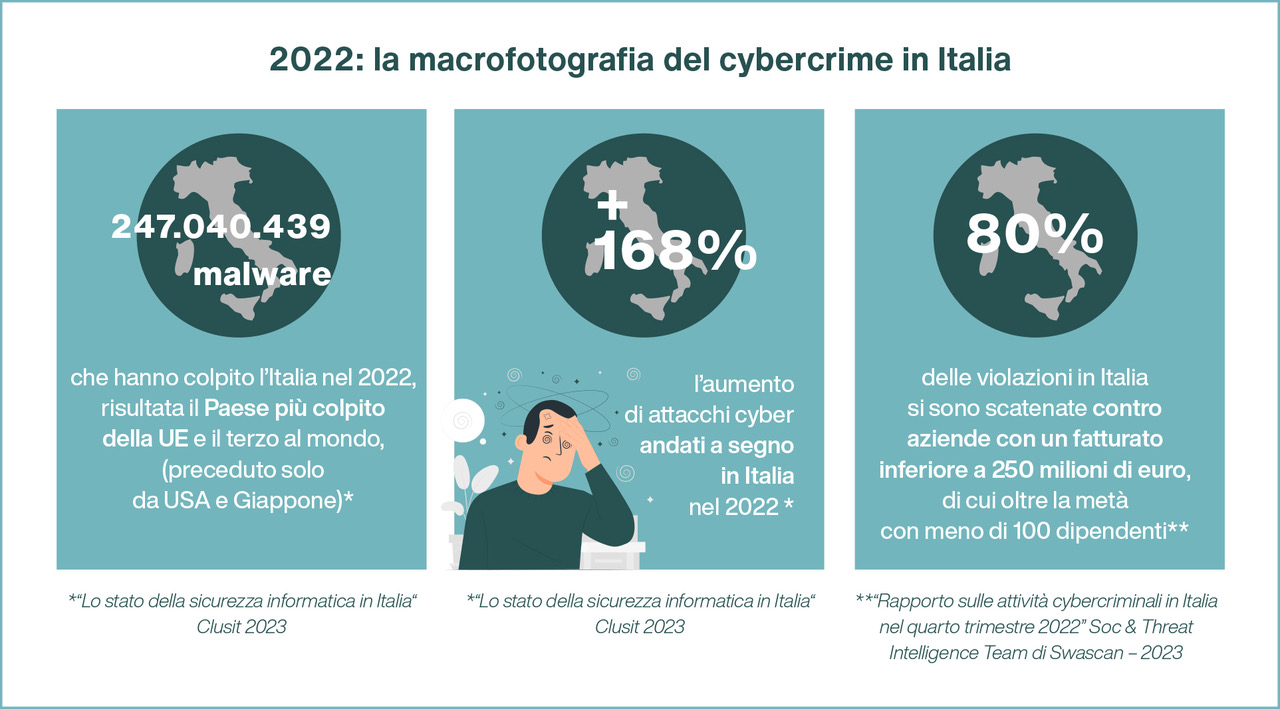

Attacchi informatici: le PMI italiane sono il bersaglio preferito degli hacker

Attacchi informatici che prendono di mira soprattutto le PMI e le microimprese italiane. Essere piccoli ed essere italiani, dunque, non rappresenta alcun tipo di scudo informatico. Dati alla mano, nel 2022 8 violazioni su 10 in Italia si sono scatenate contro le PMI e, su un totale di 160mila imprese attive, il 40% ha subito uno o più cyber-attacchi.

Cosa rende così attrattive le PMI per gli hacker

Le PMI italiane sono il nostro patrimonio produttivo: impiegano tra i 10 e 249 addetti e hanno un giro d'affari compreso tra 2 e 50 milioni di euro e, con i loro saperi, i loro progetti e i loro brevetti, da sole generano il 41% dell'intero fatturato italiano. L’80% di loro realizza il proprio fatturato relazionandosi con partner di tutto il mondo (Osservatori Digital Innovation del Politecnico di Milano - 2022). Perché sono così attrattive? Perché, elaborando informazioni critiche, anche se sono piccole gestiscono dati preziosi che non sono in grado di proteggere, avendo meno risorse e meno capacità di budget necessarie a garantire procedure di sicurezza informatica robuste, strutturate e costantemente aggiornate. Ecco perché gli attacchi informatici prendono di mira maggiormente le PMI delle aziende più grandi e strutturate. Anche se le ricompense che gli hacker ottengono con le loro violazioni sono inferiori, la facilità di estorsione è tale per cui il volume d’incasso ripaga ampiamente i loro sforzi.

Attacchi informatici: attenzione alle conseguenze

Le conseguenze degli attacchi informatici per le PMI? Identiche a quelle delle grandi aziende: interruzione del business, perdita di dati sensibili, perdita della proprietà intellettuale, compromissione della catena di fornitura e danni reputazionali

che impattano sulla loro competitività, compromettendo la catena del valore a cui sono collegate. L’obiettivo? Ottenere un lauto riscatto a fronte della minaccia alle organizzazioni di interrompere drasticamente le attività della supply chain. La maggior parte delle PMI, infatti, fornisce servizi a società più grandi e, in quanto fornitori, sono spesso connessi digitalmente a determinati sistemi client.

Come si muovono gli hacker

Il cybercrime, com’è noto, si muove nell’ombra e senza fretta. Molte del tempo gli hacker lo passano a scoprire con quali aziende lavora la piccola impresa che hanno preso di mira e l’altra metà a muoversi in modo laterale per infiltrarsi nei suoi sistemi, requisire un suo server di posta e iniziare a mandare e-mail contenenti malware indirizzati alle grandi aziende. Gli utenti malintenzionati sono continuamente a caccia di indirizzi e-mail e password, anagrafiche clienti, record dei dipendenti, dati delle carte di pagamento e informazioni sui conti bancari che possono rivendere sul Dark Web ad altri criminali o alla concorrenza. Una volta rubate le identità degli utenti, gli hacker si fingono chi non sono, avendo libero accesso ai sistemi delle aziende partner economicamente più interessanti. E lo possono fare per anni prima di essere scoperti.

Qual è il tallone d’Achille delle PMI italiane?

Ci sono poi le cronache che non dicono quello che dovrebbero dire. In Italia il primo vettore di attacco è il phishing, tattica che mira a ingannare la vittima, spesso via e-mail. Tuttavia, non è il phishing a causare i danni più consistenti nel nostro Paese. Più elevati sono i costi dovuti alla perdita accidentale di dati, che hanno fatto spendere alle aziende italiane quasi 5 MLN di euro. I manager delle PMI devono focalizzarsi sulle cause non gestite. Le perdite dei dati, infatti, hanno a che fare con gli attacchi informatici ai loro dipendenti che vengono manipolati affinché facciano cose come condividere informazioni riservate o trasferire denaro.

Gli attacchi informatici alle PMI sono omertosi

Il fatto che le cronache non portino all’attenzione dei manager delle PMI le notizie relative a furti di identità, frodi informatiche, trasferimenti di fondi e attacchi ransomware non significa che non accadano. Sono poche le aziende che fanno outing: chi subisce un attacco:

- ha paura di ulteriori ritorsioni

- non vuole ammettere di avere delle vulnerabilità

- ha backup ma incompleti

Riassumendo: cosa deve fare una PMI per affrontare il tema della propria insicurezza informatica? Dal momento che non si può proteggere tutto, è necessario assegnare a ogni vulnerabilità identificata un margine di rischio (basso, medio, alto) per stabilire in che modo impostare gli opportuni piani di mitigazione e di risoluzione in caso di attacchi. In sintesi, la qualità della cybersecurity di un’azienda dipende dalla qualità delle valutazioni effettuate sui livelli di sicurezza di dati, applicazioni e sistemi.

Vulnerability assessment: ciò che i CIO spesso non dicono

Il problema delle PMI è che chi si occupa dell’assessment è il responsabile dei sistemi informativi che, a sua volta, affida l‘attività agli stessi fornitori che offrono all’organizzazione il loro portafoglio di prodotti e i servizi ICT. Il che significa che, molto spesso, le valutazioni e i rapporti conseguenti all’assessment, anche se svolte con la corretta periodicità, vengono fatti in modo da non rivelare tutti i punti di debolezza delle soluzioni in uso. Non essendo super partes, questo tipo di valutazioni non solo risultano disfunzionali ma non aiutano il CdA a identificare correttamente i rischi e i costi associati a una o più vulnerabilità, impedendo all’organizzazione di presidiare le superfici di attacco e di mappare tutti i punti di esposizione estesi, legati agli end point (fissi e mobili), alla supply chain o allo shadow IT nel cloud.

Esistono degli strumenti automatici ma non bastano

Esistono degli strumenti automatizzati che permettono di fare un Vulnerability Assessment fai da te. Ma attenzione a non fidarsi troppo: gli strumenti succitati, infatti, non sono ancora in grado di sostituire i livelli di controllo dei team di sicurezza esperti e qualificati. Molto spesso le falle più semplici non vengono rilevate ed è per questo che è fondamentale avere risorse interne estremamente preparate o partner esterni competenti, super partes e certificati capaci di assicurare massime garanzie di servizio relative alla scansione di server, workstation, infrastrutture di rete, sistemi informatici, dispositivi wireless e dispositivi fissi e mobili nonché applicazioni utilizzati da utenti, collaboratori, partner e clienti. In base alla complessità dell’organizzazione, questi test possono durare pochi minuti o richiedere alcune ore. Una volta completata la scansione, l’azienda riceve un rapporto che fornisce una panoramica di alto livello dei punti deboli e delle vulnerabilità rilevate che aiuta le PMI a decidere le priorità d’intervento. Mentre alcune vulnerabilità potrebbero essere trascurabili e non giustificare sforzi correttivi, altre potrebbero essere gravi e richiedere un’attenzione immediata, volta a correggere i punti deboli prima che possano essere sfruttati dagli hacker.

Prova il nostro servizio di vulnerability assessment per le PMI

- Log in to post comments