Quasi 11 milioni di server SSH esposti su Internet, sono vulnerabili all attacco Terrapin, che minaccia l'integrità di alcune connessioni SSH. L'attacco Terrapin prende di mira il protocollo SSH, influenzando sia i client che i server.

Terrapin manipola i numeri di sequenza durante il processo di handshake per compromettere l'integrità del canale SSH, in particolare quando vengono utilizzate modalità di crittografia specifiche come ChaCha20-Poly1305 o CBC con Encrypt-then-MAC.

Un aggressore potrebbe quindi declassare gli algoritmi delle chiavi pubbliche per l'autenticazione dell'utente, e disabilitare le difese contro gli attacchi di timing delle pressioni dei tasti in OpenSSH 9.5.

Le debolezze e le falle associate all'attacco sono ora identificate come CVE-2023-48795, CVE-2023-46445 e CVE-2023-46446. Un punto da notare riguardo a Terrapin è che gli aggressori devono trovarsi in una posizione di adversary-in-the-middle (AIMT) a livello di rete per intercettare e modificare lo scambio di handshake, e la connessione deve essere protetta da ChaCha20-Poly1305 o CBC con Encrypt-then-MAC.

I dati nei messaggi scambiati dopo il completamento dello handshake determinano la gravità delle ripercussioni dell'attacco.

Se desideri saperne di più, il team di di NGsecurity ha creato una dimostrazione illustrata di seguito.

È importante notare che spesso gli attori minacciosi compromettono reti di interesse e attendono il momento opportuno per avanzare nel loro attacco.

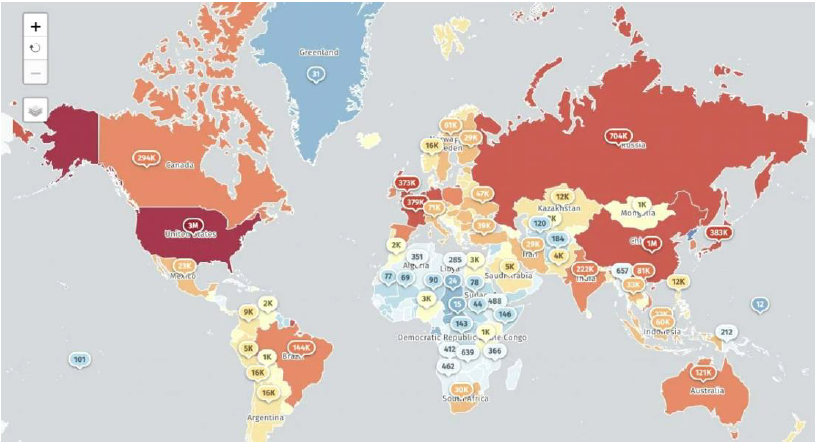

Un recente rapporto avverte che ci sono quasi 11 milioni di server SSH sulla rete pubblica -identificati tramite indirizzi IP univoci -che sono vulnerabili agli attacchi Terrapin.

Ciò rappresenta approssimativamente il 52% di tutti i campioni esaminati nello spazio IPv4 e IPv6 monitorato.

La maggior parte dei sistemi vulnerabili è stata identificata negli Stati Uniti (3,3 milioni), seguiti dalla Cina (1,3 milioni), dalla Germania (1 milione), dalla Russia (700.000), da Singapore (390.000) e dal Giappone (380.000).

La rilevanza del rapporto sta nel sottolineare che gli attacchi Terrapin possono avere un impatto diffuso.

Anche se non tutte le 11 milioni di istanze sono immediatamente a rischio di essere attaccate, ciò mostra che gli avversari hanno a disposizione un vasto pool da cui scegliere.

Nonostante i requisiti specifici per Terrapin, l'ampia adozione delle modalità di crittografia menzionate (gli scanner mostrano il 77%) rende l'attacco fattibile in uno scenario del mondo reale.

Gli attacchi Terrapin sfruttano le debolezze nel protocollo di livello di trasporto SSH in combinazione con nuovi algoritmi crittografici e modalità di crittografia introdotti da OpenSSH oltre 10 anni fa, questi sono stati adottati da una vasta gamma di implementazioni SSH, influenzando quindi la maggior parte delle implementazioni attuali.

Diversi provider stanno gradualmente mitigando il problema di sicurezza. Una soluzione è implementare uno scambio di chiavi rigoroso che renda l'iniezione di pacchetti durante l'handshake inaccessibile.

Tuttavia, ci vorrà del tempo affinché un problema del genere sia affrontato universalmente, e la contromisura di scambio di chiavi rigoroso è efficace solo quando viene implementata sia sul client che sul server.

Attualmente, il fattore di mitigazione più significativo per l'attacco è il requisito di essere in una posizione di adversary-in-the-middle (AITM), il che rende Terrapin una mnaccia meno grave. Per questo motico, la correzione di CVE-2023-48795 potrebbe non essere una priorità in molti casi.