Abbiamo diverse storie di Red team come questa e spesso le condividiamo come casi di studio ai nostri clienti per mostrare come opera un Red Team. Vorremmo dare il via a una serie di articoli riguardo questo argomento, sperando di fornire alcuni esempi legittimi di come siamo stati in grado di compromettere aree sensibili, e ottenere dati sensibili durante i nostri Pen test fisici contro le sedi dei nostri clienti.

Titolo: "Fingi di essere un tecnico di rete ed avrai le porte aperte"

Tipo Di Penetration Test: Read Team (Fisico)

Target (obiettivo): Istituto finanziario con diverse succursali

Location and Date: -Londra-7/5/2018

Contesto della valutazione:

La maggior parte dei nostri Pentest fisici nel corso degli anni si è concentrata su grandi realtà aziendali. Questo ha vantaggi e svantaggi, proprio come per le aziende più piccole possono esserci pro e contro. Alcuni dei vantaggi nel condurre questo tipo di lavori in aziende grandi, ed intendo con un grande numero di dipendenti, è che si ha il vantaggio di mescolarsi facilmente.

Con un alto tasso di turnover e un flusso costante di dipendenti e collaboratori che vanno e vengono, è meno probabile essere notati, e la lista delle identità sotto copertura è un po'più flessibile, specialmente quando si finge di essere un dipendente.

Purtroppo, questo engagemnet non è stato così flessibile ed è stata condotto in uffici di piccole dimensioni di un cliente del settore finanziario, con appunto un basso turnover di dipendenti. Il cliente aveva alcune di queste nuove sedi che voleva testare e una delle loro preoccupazioni era dovuta al fatto che gli uffici erano situati nel bel mezzo di una zona residenziale congestionata.

Dato che dovevamo intervenire subito, avevamo pochissimi dati forniti dal cliente, e sopratutto, poco tempo per prepararci. Abbiamo provato con un Pò di di Open Source Intelligence (OSINT), ma le strutture target erano state recentemente costruite, quindi Google Street View e simili non hanno aiutato nel nostro lavoro. Così abbiamo spedito uno dei nostri insider a fare una ricognizione sul posto, passando davanti agli edifici un paio di volte, con un auto presa a noleggio.

Foto Della Ford Fiesta Affittata in Zona Harlesden (Londra)

Da questa ricognizione, abbiamo notato che in loco c'era solo una dipendente, e che aveva clienti che entravano ed uscivano dall'ufficio. La cosa ci sembrava fattibile, per cui abbiamo deciso di procedere con l'attacco. Abbiamo deciso che l'identità del nostro Insider dovesse essere quella di un tipico "tecnico di rete", quindi abbiamo creato un badge falso con tanto di foto e nome "Oliver Patel" ed ovviamente il logo dell'azienda.

Di seguito il file da noi preparato ovviamnete con una foto falsa e offuscata

Di seguito il risultato finale del Badge

Per quanto riguarda L'outfit del nostro tecnico abbiamo usato un paio di jeans, una semplice maglietta bianca con il super logo della nostra azienda fake IT-SYSTEM SERVICES.

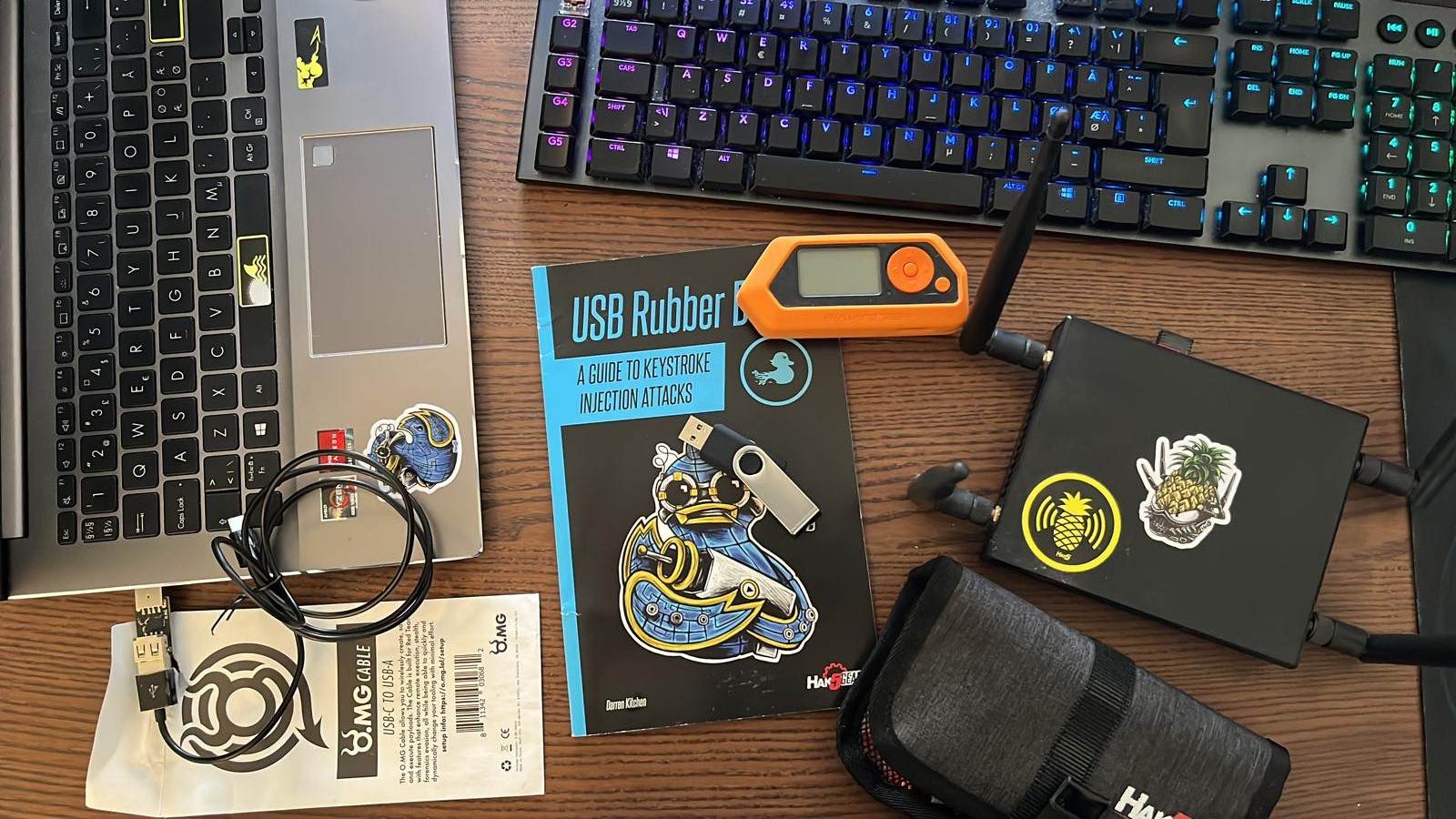

Ovviamente non poteva mancare lo zaino con dentro il laptop, un cavo O.MG, una USB Rubber Ducky, un flipper zero, un WI-FI Pineapple ed un paio di keylogger hardware, e alcune chiavette USB con payload pre-caricati, pronte a connettersi al listener che io e un collega avevamo impostato.

Vi domanderete avevamo bisogno di tutto questo?

Con il senno di poi la risposta è No…. Ma non si sa mai, sempre bene portar con se un minimo di attrezzatura!

Di seguito potete vedere una parte del nostro Kit di attacco:

1. Cavo O.MG (Keystroke Injection)

2. USB Rubber Ducky (per piazzare Malware)

3. Flipper Zero (per clonare Badge, aprire cancelli, di credito in alcuni casi aprire auto)

4. Wi-FI Pineapple (Clonare wi-fi aziendale o creare nuovo access point "Evil Twin")

In genere quando abbiamo tempo per preparare un attacco (fase di staging), cerchiamo il più possibile di dare veridicità alle identità delle aziende che inventiamo, ad esempio creando una homepage del sito, dove magari hostare anche un file malevolo, nel caso che un dipendente facesse un check sulla nostra azienda. Non era questo il caso, in quanto non abbiamo avuto tempo e poi nel nostro giro in macchina avevamo notato un solo dipendente quasi sempre occupato con la clientela, quindi non ci siamo preoccupati di fare uno Staging più accurato.

Racconto in prima persona del nostro Oliver:

Una volta arrivato in zona, mi sono assicurato di parcheggiare un po' più in fondo e di camminare fino alla sede target. Ho notato che l'ingresso laterale aveva porte con maniglie a leva, e l'ingresso principale aveva una maniglia e una serratura residenziale generica. Non ho visto sensori di sicurezza o telecamere (l'apertura con il lockpicking era un opzioni).

Mentre entravo, ho sorriso e salutato la dipendente che era occupata con un cliente, la sua stanza era con pareti in vetro. Ho guardato in giro e ho subito visto un ufficio vuoto alla mia destra. Era piccolo...

"Sarò con lei tra un momento", mi dice, io ho annuito e mi sono seduto nell'area dei visitatori.

La osservavo mentre continuava a conversare con il cliente. Era davvero concentrata sulla conversazione e ovviamente si sentiva abbastanza a suo agio nel discutere informazioni finanziarie ad alta voce, abbastanza da farmi sentire. La maggior parte dei dipendenti, soprattutto negli uffici pubblici, tende a rivelare informazioni sensibili ad alta voce, avete notato?

Sembrava abbastanza occupata, quindi ho deciso di approfittarne interrompendo brevemente la sua conversazione per informarmi sull'ufficio vuoto, dicendo: "Scusi se la interrompo, so che è impegnata con un cliente, ma sono un tecnico di ItSystem e avrei bisogno di testare la connettività di rete di alcuni dei vostri nuovi uffici. Posso iniziare da qui mentre aspetto?" Ho fatto un cenno verso l'ufficio vuoto e ho cominciato a dirigermi verso la porta dell'ufficio.

"Oh... Scusi tanto… ma no…non quell'ufficio, il mio collega è fuori oggi. Ma qui ho quasi finito… volendo potete usare il mio ufficio." le ho sorriso replicando "ok….." Beh, è stato facile, ho pensato tra me e me, un po' sorpreso. Ho aspettato qualche minuto poi si è alzata dalla scrivania, ha stretto la mano al suo cliente e mi ha fatto accomodare al suo PC. "Scusi ancora ma sono sola oggi. Siete dell'IT, ma cosa dovevate fare di preciso?" ha chiesto.

"Stiamo testando la connettività per i nuovi uffici e devo solo dare un'occhiata alla presa laggiù e

collegarmi rapidamente al vostro sistema." Mentre parlavo con lei, mi sono seduto alla scrivania, ho collegato uno dei miei keylogger e ho cominciato a conversare per distrarla da ciò che stavo facendo. "Avete avuto problemi di latenza, chiamate interrotte o qualsiasi tipo di problema di connessione? Stiamo lavorando per apportare alcune migliorie e...

oh, il suo schermo è bloccato. Le dispiacerebbe fare nuovamente il login per me? Salvi pure con calma eventuali files che aveva aperto, io aspetto non ho fretta."

"Si certo" si è chinata su di me, ha digitato le sue credenziali di dominio e ho dato un'occhiata ai documenti aperti mentre salvava i vari files su cui stava lavorando. Numeri finanziari interessanti... Ho notato anche il nome dell'applicazione di elaborazione documenti che utilizzavano, con i dati provenienti dal cliente che aveva appena incontrato, ancora aperti.

"Inoltre, siete riusciti ad utilizzare le vostre credenziali di dominio per autenticarvi nell'applicazione xxxxxx?"

"Oh, no…uso una password diversa per quella." Ha fatto un cenno verso la sua tastiera. Ho alzato un sopracciglio e ho guardato. Aveva scritto comodamente alcune password su un pezzo di carta attaccato alla parte inferiore della tastiera. Le persone lo fanno ancora oggi? A quanto pare si!.

"Ah, capisco. Quale? " Ho riso in un tentativo di aiutarla a rilassarsi, specialmente dopo che aveva esposto le sue passwords. Anche lei ha riso, ammettendo persino di sapere che era una pratica scorretta, e poi ha proceduto a dirmi a cosa serviva ciascuna passwords. A questo punto avevo già collegato il mio drop box e il mio keylogger.

Nel tentativo di vedere quanto potevo spingere, l'ho persino convinta a visitare un sito di phishing (vi consigliamo questo nostro video: Come Clonare Una Web Page)

Che avevo impostato in precedenza per la parte remota dell'incarico e le ho chiesto di effettuare il login nel "Portale xxxxx" con le sue credenziali di dominio. Lo ha fatto e sono state inviate al mio collega che era in linstening con una reverse Shell, nel frattempo lui provava alcune credenziali contro la pagina VPN login che aveva trovato.

Sono rimasto alla sua postazione Desktop per ben 45 minuti, parlando semplicemente del più e del meno, di noiose questioni informatiche (dove lei mi ha ricordato alcune volte che non era "tecnica").

Mi sono assicurato che lo schermo non fosse in una posizione tale da vedere cosa stessi facendo e non c'erano assolutamente telecamere nell'edificio. È stato in questo momento che ha cominciato a parlarmi delle cose che non funzionavano (come il Bluetooth, il mouse, ecc.). Ho continuato a mostrarmi interessato ed ho provato a vedere se potevo convincerla a collegare la Bash Bunny. "Oh, sembra che vi manchi il ricevitore USB per la tastiera senza fili. Ne ho uno che possiamo testare. Vi dispiace se lo collego io o preferite farlo voi?"

"Se può aiutare, sarebbe fantastico! Faccia pure da solo tutto il necessario."

Beh, va bene allora...Ci sono voluti solo un paio di minuti per ottenere l'accesso fisico al sistema del cliente e ai dispositivi di rete. Nei primi 15-20 minuti avevo collegato una drop box, installato un keylogger, estratto gli hash e caricato circa mezzo gigabyte di dati sensibili. Sono uscito dall'ufficio con una stretta di mano, un ringraziamento e più di quanto avessi previsto.