Il termine C2 Server, abbreviazione di "command and control", potrebbe non essere ampiamente conosciuto, ma è il centro di comando principale per gli attacchi informatici. Come un generale oscuro, attori malintenzionati utilizzano i server C2 per dirigere dispositivi compromessi, che vanno dai singoli computer a intere reti, nell'esecuzione dei loro attacchi digitali. In passato, Gli Hacker usavano server C2 fisici, ma oggi hanno abbracciato il cloud, utilizzando in modo occulto provider di servizi cloud.

Questo articolo esplora il mondo dei server C2, le loro funzioni, le tattiche dei criminali informatici e la necessità urgente di difese informatiche robuste.

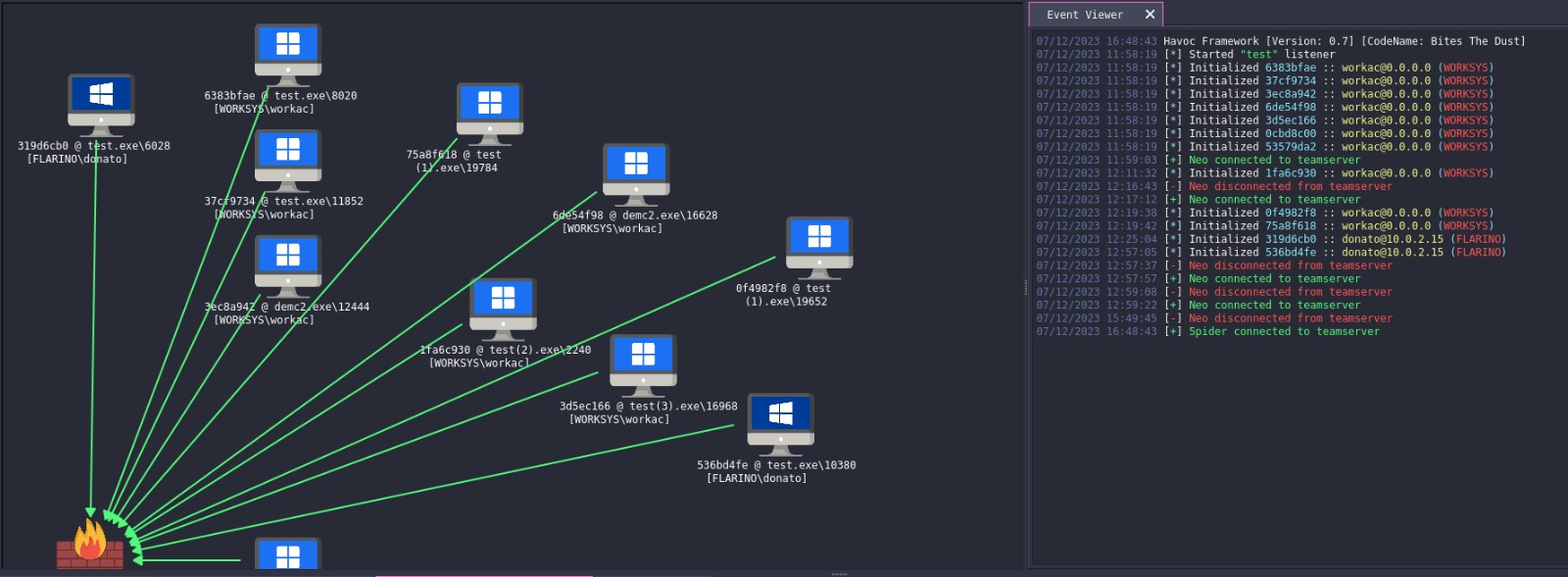

In foto il C2 Server di Ngsecurity utilizzato per le attività di red team

Cos'è un Server C2?

C2 è l'abbreviazione di comando e controllo, un termine con radici militari. Un server C2 è un server che un hacker malintenzionato utilizza come un generale sul campo di battaglia per comandare e controllare altre macchine, spesso intere reti di esse, per eseguire attacchi informatici sui loro bersagli scelti. In passato, gli hacker spesso gestivano i propri server C2 fisici, ma oggi è più probabile che utilizzino macchine basate su cloud.

Funzioni di un Server C2

Il compito del server C2 è consentire agli aggressori di comunicare con dispositivi compromessi come computer desktop, dispositivi IoT, tablet, telefoni, ecc. Compromessi significa che sono già stati infettati dal malware dell'aggressore, che può essere introdotto, ad esempio, quando un dipendente apre una email di phishing.

Dato che i server C2 sono forniti come servizio da aziende legittime, potresti chiederti come gli aggressori riescano ad accedervi. Possibile mai che AWS offre un servizio per gli hacker? No, gli hacker noleggiano server da provider di servizi cloud legittimi senza che loro lo sappiano. I providers cloud fanno del loro meglio per fermarli, utilizzando team di sicurezza informatica dedicati per monitorare questo tipo di abuso, ma è difficile stare al passo. In genere Distruggono l'infrastruttura C2 non appena li scoprono, ma gli hacker offuscano le loro attività per sfuggire alla rilevazione e spostano frequentemente le loro operazioni per evitare interruzioni, quindi i difensori si trovano in un gioco del gatto e del topo senza fine.

Infrastruttura Cloud: Un Vantaggio per i Criminali Informatici

Le ransomgang spesso utilizzano criptovalute e account temporanei, rendendo difficile il compito di rintracciarli. Sono altamente motivati a riuscire perché quando riescono a noleggiare server da importanti provider, danno alle loro attività un'apparenza di rispettabilità che le rende apparentemente inoffensive agli strumenti di sicurezza. Se riescono anche ad utilizzare l'infrastruttura di servizi come Azure, AWS e DigitalOcean, possono sfruttare un'infrastruttura server robusta, affidabile e reattiva, in cui è facile creare e rimuovere risorse secondo necessità. Inoltre, avendo accesso a una rete globale, possono distribuire server C2 fisicamente più vicini ai loro bersagli infetti per ottenere migliori prestazioni.

Uno dei principali vantaggi del cloud è la scalabilità, e gli hacker la utilizzano per supportare enormi botnet. È anche vero che noleggiare infrastrutture è più economico che acquistare e mantenere hardware dedicato, quindi l'accesso al cloud non solo fornisce loro risorse incredibili, ma significa anche che possono lanciare i loro attacchi in modo più conveniente dal punto di vista dei costi.

Cos'è un Attacco C2?

Un attacco tramite server C2 segue solitamente questa progressione:

Infezione da malware - L'attacco inizia infettando i computer e i dispositivi della vittima con malware come trojan o backdoor per stabilire un punto di ingresso.

Infrastruttura di comando - Le macchine infette si connettono quindi al server C2 per ricevere istruzioni e aggiornamenti per eseguire attività malevole.

Controllo remoto - Il server C2 consente agli aggressori di controllare a distanza le macchine infette nella rete della vittima.

Movimento laterale - I punti inizialmente infettati forniscono accesso agli aggressori per muoversi lateralmente e compromettere altri computer o sistemi aggiuntivi.

Esfiltrazione dei dati - Dati sensibili come credenziali, email, documenti, ecc., vengono estratti e trasferiti al server C2. Questo traffico è di solito crittografato per evitare la rilevazione.

Oscuramento - Le comunicazioni con il server C2 sono crittografate e camuffate come traffico normale, e i server C2 vengono spostati frequentemente per evitare la rilevazione.

Coordinamento di botnet - Per attacchi di grandi dimensioni, il server C2 consente all'attaccante di controllare e dirigere una botnet che può includere migliaia di dispositivi infetti.

Accesso persistente - Anche se il malware viene rilevato e rimosso, il punto di ingresso del server C2 consente la reinfezione per mantenere l'accesso alla rete.

Manipolazione dell'IT - Il canale C2 consente agli aggressori di manipolare o disabilitare strumenti di sicurezza, distruggere copie di backup o corrompere dati.

Gli aggressori quando sono connessi a un server C2, possono accedere in remoto a una macchina infetta, muoversi lateralmente attraverso una rete e rubare dati. Poiché non desiderano pubblicizzare la loro presenza, le comunicazioni con il server C2 vengono instradate attraverso server intermedi per nascondere la vera origine dell'attacco e spesso vengono camuffate utilizzando protocolli comuni. Possono essere mascherate per imitare il traffico affidabile o non monitorato e mescolarsi con il normale traffico web, DNS o di altri tipi per evitare la rilevazione il più a lungo possibile.

Interrompere le connessioni ai server C2 può disabilitare le campagne di malware, ma gli aggressori stanno costantemente evolvendo le loro tattiche e infrastrutture per evitare la rilevazione.

Infrastruttura del Server C2: Spiegazione

Come abbiamo visto, a un livello elevato, i server C2 agiscono come il sistema nervoso centrale che dà agli aggressori il controllo remoto sulle macchine infette. Forniscono all'attaccante capacità di comando in tempo reale per orchestrare varie attività malevole attraverso gli host compromessi.

Come già menzionato, i server C2 facilitano il canale di comunicazione bidirezionale tra gli aggressori e le macchine infette. I sistemi compromessi inviano segnalazioni al server C2 per inviare dati rubati, ricevere nuove istruzioni, scaricare carichi aggiuntivi e aggiornare configurazioni di malware. Per evitare la rilevazione, queste comunicazioni C2 sono crittografate e spesso camuffate per mescolarsi con il normale traffico web. I server stessi sono tipicamente basati su infrastrutture noleggiate da fornitori di hosting legittimi e nascosti dietro un proxy.

Per campagne di grandi dimensioni, i server dei botnet gestiscono segmenti della popolazione di botnet, mentre i nodi C2 distribuiti forniscono ridondanza. Questa infrastruttura può scalare per supportare migliaia di macchine infette.

La posizione dei server C2 spesso si sposta tra domini e indirizzi IP per evitare interruzioni se uno di essi viene abbattuto. Questa infrastruttura ridondante, decentralizzata e basata su cloud è robusta e resiliente.

Disconnettere le macchine compromesse dai server C2 che le controllano è fondamentale per fermare una campagna di attacco attiva, ma l'infrastruttura sofisticata rende ciò una sfida continua poiché gli aggressori adattano continuamente le proprie tecniche.

Ecco alcuni esempi di noti server C2 che sono stati utilizzati per coordinare importanti campagne di malware e attacchi informatici:

Emotet C2: Server di controllo per il banking trojan Emotet e il botnet ad esso associato, utilizzato per diffondere malware e rubare dati finanziari.

TrickBot C2: Associato al malware TrickBot, che spesso serve come vettore iniziale per attacchi ransomware su larga scala.

Dridex C2: Operazione di crimeware a lungo termine focalizzata sul furto di credenziali bancarie e la facilitazione di frodi finanziarie.

VPNFilter C2: Server di controllo per il malware VPNFilter, utilizzato per infettare router domestici e piccole imprese per scopi di spionaggio e sabotaggio.

REvil C2: Operazione di ransomware nota per estorcere ingenti somme da grandi aziende attraverso ransomware e furto di dati.

DarkHydrus C2: Gruppo APT iraniano che sfrutta il C2 per attacchi mirati di phishing, furto di credenziali ed esfiltrazione di dati nei settori governativi ed educativi.

ShadowPad C2: Backdoor associato a gruppi di minacce cinesi utilizzato per controllare furtivamente sistemi Windows compromessi.

Hafnium C2: Gruppo legato alla Cina che ha sfruttato vulnerabilità di Exchange Server in operazioni di spionaggio informatico.

Zeus P2P C2: Utilizzo precoce di canali C2 peer-to-peer per evitare abbattimenti dei server centralizzati per questo banking trojan.

BlackEnergy C2: Da questa infrastruttura sono stati lanciati attacchi distribuiti di denial of service sulla rete elettrica ucraina.

Come puoi vedere, i server C2 forniscono un'infrastruttura di comando critica per tutti i tipi di gravi minacce informatiche, dal malware mirato a grandi botnet criminali.

Server C2 - Minacce più Comuni

Ecco alcune delle minacce più comuni poste dagli aggressori che sfruttano i server C2 per dirigere infezioni da malware:

Esfiltrazione dei dati: Uno degli obiettivi principali è estrarre dati sensibili come credenziali, email, registri dei clienti, segreti commerciali, ecc., e trasferirli al server C2 per scopi di furto, frode o spionaggio.

Distribuzione di ransomware: I canali C2 consentono una rapida distribuzione di ransomware su tutta la rete di un'organizzazione, consegnando il carico criptatore alle macchine compromesse.

Furto finanziario: Trojan bancari e altri malware sotto il controllo del server C2 possono manipolare transazioni, iniettare transazioni fraudolente e rubare fondi.

Botnet DDoS: Attacchi distribuiti di negazione del servizio possono essere coordinati dirigendo tutte le macchine infette a inondare simultaneamente un bersaglio, causandone il collasso.

Manipolazione del sistema: Disabilitando strumenti di sicurezza, distruggendo copie di backup e interferendo con i registri di sistema tramite C2, gli aggressori possono coprire le loro tracce.

Movimento laterale: Il malware controllato da C2 consente agli aggressori di spostarsi attraverso la rete, espandendo il loro punto di ingresso per compromettere ulteriori sistemi.

Accesso remoto: L'accesso remoto controllato dall'attaccante ai sistemi facilita la manipolazione delle configurazioni e il furto di dati per lunghi periodi.

Consegna del malware: Host infetti sotto il controllo di C2 possono essere utilizzati come punti di lancio per diffondere ulteriormente il malware tramite email di phishing, ecc.

Ricognizione: I server C2 raccolgono mappe di rete, informazioni di sistema, credenziali e altre informazioni raccolte dal malware per facilitare gli attacchi.

Interrompere l'infrastruttura C2 è fondamentale per fermare l'espansione e l'impatto delle infezioni da malware. Tuttavia, gli aggressori si adattano costantemente alle tattiche C2 e le squadre di sicurezza spesso si trovano a inseguire costantemente.

Come gestire le minacce dai server C2

Ecco un riassunto delle misure suggerite ai blue teams per contrastare questa minaccia:

Monitoraggio in tempo reale: Utilizzare strumenti di rilevamento degli endpoint e monitoraggio di rete per identificare i modelli di traffico verso domini C2 noti o infrastrutture di botnet. Molte connessioni C2 si nascondono nel traffico SSL.

Blocco dell'infrastruttura C2: Bloccare gli indirizzi IP, i domini e gli URL associati ai server C2 identificati. Aggiornare costantemente il blocco man mano che cambia l'infrastruttura.

Analisi dei carichi: Ispezionare i carichi di rete per individuare firme di moduli C2 noti e famiglie di malware per rilevare infezioni da bot.

Limitare il movimento laterale: Segmentare le reti, limitare i privilegi amministrativi ed implementare controlli di accesso per limitare la capacità del malware di diffondersi tra i sistemi.

Disattivazione dei server: Lavorare con i fornitori di hosting per sospendere l'infrastruttura del server C2 identificata quando possibile. Segnalare l'abuso criminale.

Rimozione delle infezioni: Isolare e reimpostare le immagini dei sistemi infetti per eliminare i punti di ingresso dei botnet. Revocare le credenziali compromesse.

Formazione dei dipendenti: Educare il personale sui rischi di phishing e malware per limitare i punti di ingresso iniziali utilizzati dagli aggressori per stabilire il C2.

Patch delle vulnerabilità: Dare priorità al patching delle vulnerabilità software sfruttate che consentono agli aggressori di ottenere un punto di ingresso C2.

Revisione delle autorizzazioni: Effettuare un audit delle autorizzazioni applicative e di rete non necessarie che potrebbero consentire il movimento laterale tra sistemi compromessi.

Implementazione di controlli di sicurezza, consigli aggiuntivi:

Utilizzare firewall e sistemi di rilevamento/prevenzione delle intrusioni per monitorare e bloccare eventuali comunicazioni C2 potenziali.

Monitorare il traffico di rete per identificare eventuali comunicazioni C2 potenziali o altre attività malevole.

Implementare soluzioni di protezione degli endpoint in grado di rilevare e bloccare programmi potenzialmente indesiderati (PUP) e altri tipi di malware.

Aggiornare regolarmente il software antivirus e altri controlli di sicurezza per garantire che siano in grado di rilevare e prevenire minacce nuove ed emergenti.

Con vigilanza e un approccio di difesa a strati, le organizzazioni possono mitigare gli attacchi che provengono dai server C2 su reti compromesse.

Seguiteci…..Presto pubblicheremo un video che riguarda i C2 sul nostro canale, non perdete tempo!

iscrivetevi per restare sempre aggiornati.

https://www.youtube.com/@NgSecurity-du5uw